윈도우 서버 W-18 IIS DB 연결 취약점 점검

항목중요도 : 상

1. 취약점 개요

▶ 점검내용 : Global.asa 또는 별도의 DB 컨넥션을 하는 파일에 대한 취약점 점검

▶ 점검목적 : DB 컨넥션 파일(global.asa)에 대한 접근을 제한하여 SQL 서버의 사용자명과 패스워드와 같은 중요 정보의 노출을 차단하기 위함

▶ 보안위협

· global.asa 파일에는 데이터베이스 관련 정보(IP 주소, DB명, 패스워드), 내부 IP 주소, 웹 애플리케이션 환경설정 정보 및 기타 정보 등 보안상 민감한 내용이 포함되어 있으므로 해당 파일이 악의적인 사용자에게 노출될 경우 침해사고로 이어질 수 있음

▶ 참고

※ global.asa 파일: 각각의 ASP(Active Server Pages) 프로그램을 위해 IIS 서버상에서 관리되는 파일. IIS 서버는 IIS 프로그램이 시작하고 정지할 때, 혹은 웹 클라이언트가 ASP 프로그램의 웹 페이지들을 액세스하는 브라우저 세션들을 시작하고 정지할 때 자동적으로 global.asa 파일을 처리함

2. 점검대상 및 판단 기준

▶ 대상 : Windows 2000, 2003, 2008, 2012, 2016, 2019

▶ 판단기준

· 양호 : .asa 매핑 시 특정 동작만 가능하도록 제한하여 설정한 경우 또는 매핑이 없을 경우

· 취약 : .asa 매핑 시 모든 동작이 가능하도록 설정한 경우

▶ 조치방법 : 사용하지 않는 경우 IIS 서비스 중지, 사용할 경우 .asa 매핑을 아래 그림과 같이 특정 동작만 가능하도록 추가(IIS 6.0) / asa 설정을 false 함(7.0, 8.0, 10.0)

3. 윈도우서버 초기 설정값

※ 테스트한 윈도우 서버의 버전은 windows server 2022 입니다.

확인방법

총 2가지 항목에서 확인 필요합니다.

2가지 항목이 모두 취약할 경우 취약이며, 한 가지 경우라도 양호할 경우 양호로 판단하도록 되어있습니다.

1) asa / asax 스크립트 매핑 확인

매핑이 없을 경우 양호

인터넷 정보 서비스(IIS) 관리자> 해당 웹 사이트> IIS> "처리기 매핑" 선택

사용 항목에 *.asa / *.asax 등록되지 않을 경우 양호 입니다.

저는 등록된 내용이 없습니다.

2) asa / asax 파일 필터링 확인

false 일 경우 양호

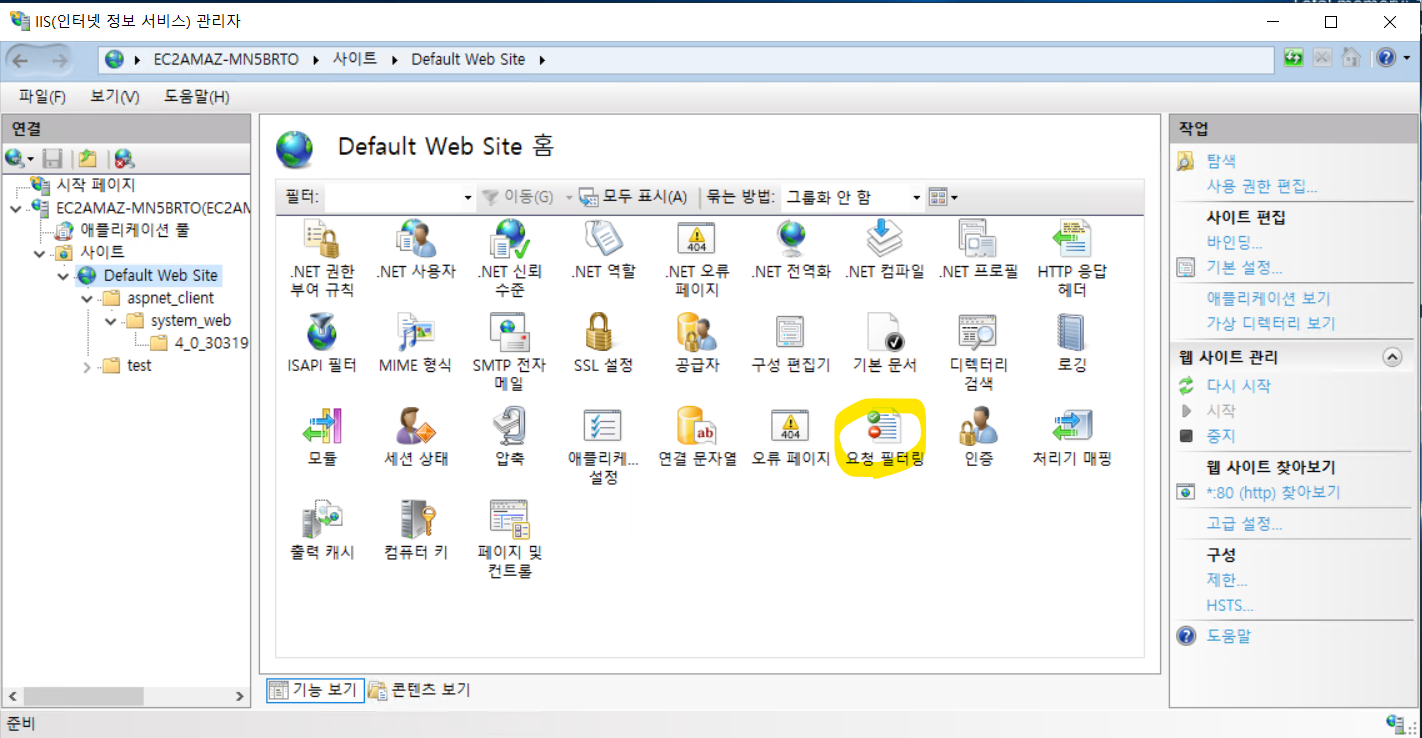

인터넷 정보 서비스(IIS) 관리자> 해당 웹 사이트> IIS> “요청 필터링” 선택

.asa / .asax 확장자가 false로 설정되어 있는지 확인 합니다.

※ true 일 경우 제거하고 "파일 이름 확장명 거부" 에 등록

.asax만 fales로 등록되어있습니다.

.asa 의 경우 등록되지 않았습니다.

양호이지만 좀더 안전하도록 .asa도 등록을 해보도록 하겠습니다.

.asa의 경우 IIS 5.0 및 IIS 6.0에서 주로 사용되던 확장자명입니다. IIS7.0 이상일 경우 .asax로 설정되어있습니다.

4. 조치

파일 이름 확장명 거부 를 클릭해줍니다.

그리고 원하는 확장명을 넣으면됩니다.

.asa를 넣었습니다.

5. 결과

조치 완료입니다.

윈도우서버를 마스터하는 그날까지

화이팅!

'취약점 진단 > WINDOWS 취약점 진단' 카테고리의 다른 글

| 윈도우 서버 W-20 IIS 데이터 파일 ACL 적용 (0) | 2024.07.30 |

|---|---|

| 윈도우 서버 W-19 IIS 가상 디렉토리 삭제 (0) | 2024.07.30 |

| 윈도우 서버 W-17 IIS 파일 업로드 및 다운로드 제한 (0) | 2024.07.29 |

| 윈도우 서버 W-16 IIS 링크 사용금지 (1) | 2024.07.29 |

| 윈도우 서버 W-15 웹 프로세스 권한 제한 (0) | 2024.07.29 |