윈도우 서버 W-15 웹 프로세스 권한 제한

항목중요도 : 상

1. 취약점 개요

▶ 점검내용 : 웹 프로세스 권한 제한 설정 여부 점검

▶ 점검목적 : 웹 프로세스가 웹 서비스 운영에 필요한 최소한의 권한만을 갖도록 제한하여 웹사이트 방문자가 웹 서비스의 취약점을 이용해 시스템에 대한 어떤 권한도 획득할 수 없도록 하기 위함

▶ 보안위협

· 웹 프로세스 권한을 제한하지 않은 경우 웹 사이트 방문자가 웹 서비스의 취약점을 이용하여 시스템 권한을 획득할 수 있으며, 웹 취약점을 통해 접속 권한을 획득한 경우에는 관리자 권한을 획득하여 서버에 접속 후 정보의 변경, 훼손 및 유출 할 우려가 있음

▶ 참고

※ 참고로 최소 권한의 계정으로 IIS를 구동 시키는 것 이외에 ‘웹 사이트 등록정보’ > ‘홈디렉토리’ > 응용프로그램 보호(IIS 프로세스 권한 설정)에서도 프로세스 권한을 설정할 수 있음 (점검 및 조치 사례 하단 참조)

2. 점검대상 및 판단 기준

▶ 대상 : Windows NT, 2000, 2003, 2008, 2012, 2106, 2019

▶ 판단기준

· 양호 : 웹 프로세스가 웹 서비스 운영에 필요한 최소한 권한으로 설정되어 있는 경우

· 취약 : 웹 프로세스가 관리자 권한이 부여된 계정으로 구동되고 있는 경우

※ 조치 시 마스터 속성과 모든 사이트에 적용함

▶ 조치방법 : 시작> 제어판> 관리 도구> 로컬 보안 정책에서 nobody 계정 설정

2008 R2 (IIS 7.5) 이상은 Default로 ApplicationPoolIdentity가 적용되어 양호

3. 윈도우서버 초기 설정값

※ 테스트한 윈도우 서버의 버전은 windows server 2022 입니다.

이 항목은 2008 R2 (IIS 7.5) 이상은 Default로 ApplicationPoolIdentity가 적용되어 양호합니다.

저의 서버는 IIS 10.0 이기 때문에 기본적으로 양호합니다만 한번 확인해보겠습니다

확인방법

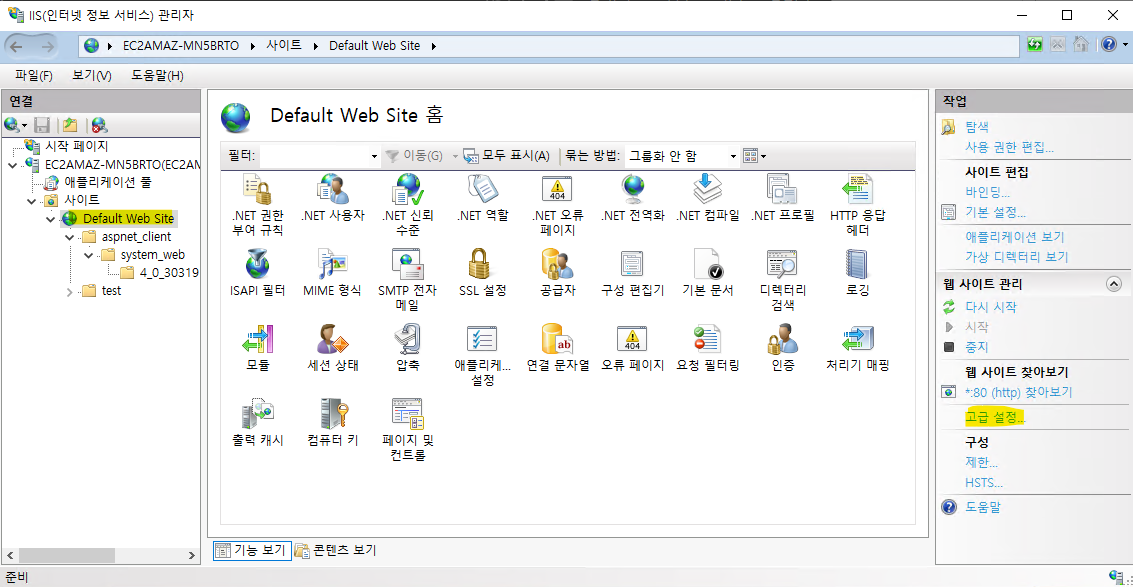

1) 제어판> 관리도구> 인터넷 정보 서비스(IIS) 관리자> 해당 웹사이트> 고급 설정> ’응용프로그램 풀 이름(DefaultAppPool)‘ 확인

여기서 DefaultAppPool 이 되어있는지 확인합니다.

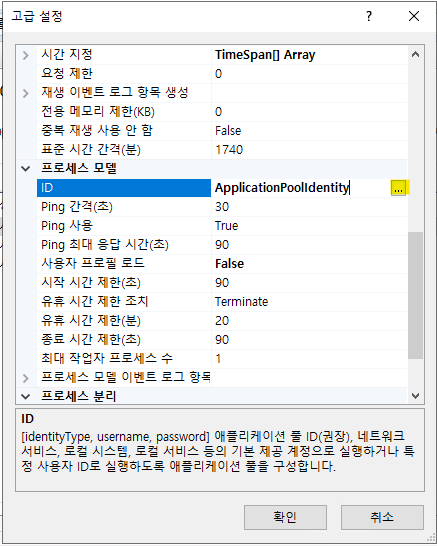

2) 제어판> 관리도구> 인터넷 정보 서비스(IIS) 관리자> 응용 프로그램 풀> ’용용 프로그램 풀 이름(DefaultAppPool)’ 선택> 고급 설정> ID> ApplicationPoolIdentity 선택

여기서 ID 값을 확인하면되는데 저는 이미 ApplicationPoolIdentity로 되어있습니다.

4. 조치

조치방법은 고급설정에서 변경해주면됩니다.

옆에 "..." 을 클릭합니다.

이렇게 변경해주면 됩니다.

5. 결과

조치 완료입니다.

윈도우서버를 마스터하는 그날까지

화이팅!

'취약점 진단 > WINDOWS 취약점 진단' 카테고리의 다른 글

| 윈도우 서버 W-17 IIS 파일 업로드 및 다운로드 제한 (0) | 2024.07.29 |

|---|---|

| 윈도우 서버 W-16 IIS 링크 사용금지 (1) | 2024.07.29 |

| 윈도우 서버 W-14 IIS 불필요한 파일 제거 (0) | 2024.07.29 |

| 윈도우 서버 W-13 IIS 상위 디렉토리 접근 금지 (0) | 2024.07.29 |

| 윈도우 서버 W-12 IIS CGI 실행 제한 (0) | 2024.07.22 |