윈도우 서버 W-20 IIS 데이터 파일 ACL 적용

항목중요도 : 상

1. 취약점 개요

▶ 점검내용 : IIS 데이터 파일 ACL 적용 여부 점검

▶ 점검목적 : 웹 데이터 파일에 ACL을 부여함으로써 권한 없는 사용자로부터의 실행 및 읽기를 방지하고자 함

▶ 보안위협

· 웹 데이터 파일에 ACL을 부여되지 않은 경우 권한 없는 사용자로부터의 읽기 및 실행이 가능

▶ 참고

※ 향후 필요에 의해 IIS를 설치하여 운용한다면 웹 데이터 파일에 대한 ACL을 부여하는 것이 바람직하며 ACL을 설정할 때에는 다음과 같은 사항을 참고하여 설정하여야 함

1. 가능한 파일의 종류끼리 분류하여 폴더에 저장

2. 홈 디렉토리(기본: c:\inetpub\wwwroot)내에 적절한 ACL 권한 부여.

※ ACL(Access Control List): 접근이 허가된 주체들과 허가받은 접근 종류들이 기록된 목록

2. 점검대상 및 판단 기준

▶ 대상 : Windows 2000, 2003, 2008, 2012, 2016, 2019

▶ 판단기준

· 양호 : 홈 디렉토리 내에 있는 하위 파일들에 대해 Everyone 권한이 존재하지 않는 경우(정적 콘텐츠 파일은 Read 권한만)

· 취약 : 홈 디렉토리 내에 있는 하위 파일들에 대해 Everyone 권한이 존재하는 경우(정적 콘텐츠 파일은 Read 권한 제외)

※ 조치 시 마스터 속성과 모든 사이트에 적용함

▶ 조치방법 : IIS 서비스를 사용하지 않는 경우 IIS 서비스 중지, 사용할 경우 홈 디렉토리에 Administrators, System 권한만 설정 후, 하위 디렉토리에 존재하는 모든 Everyone 권한 제거(정적 콘텐츠 파일에 경우 Read 권한 허용)

3. 윈도우서버 초기 설정값

※ 테스트한 윈도우 서버의 버전은 windows server 2022 입니다.

확인방법

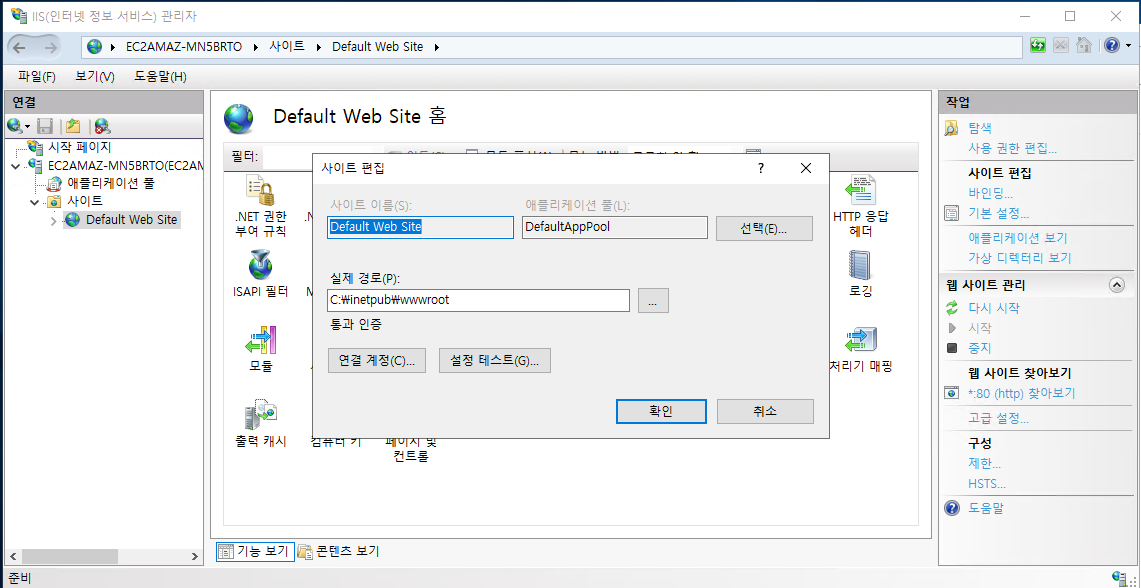

1) 시작> 실행> INETMGR> 사이트> 해당 웹사이트> 기본 설정> 홈 디렉토리 실제 경로 확인

저의 홈 디렉토리 경로는 c:\inetpub\wwwroot 입니다.

2) 탐색기를 이용하여 홈 디렉토리의 등록 정보> [보안] 탭에서 Everyone권한 확인

everyone 권한 없습니다.

현재 기준으로 양호 입니다만, 취약을 만들고 조치를 해보겠습니다.

everyone 사용자를 추가하여 모든 권한을 주었습니다.

지금 상태로는 취약입니다.

4. 조치

조치해보겠습니다.

양호의 조건은 홈 디렉토리 내에 있는 하위 파일들에 대해 Everyone 권한이 존재하지 않는 경우(정적 콘텐츠 파일은 Read 권한만)

필요에 의해 Read 권한만 주도록 되어있습니다.

권한을 제한적으로 주거나 삭제하면됩니다.

가이드에는 아래와 같은 파일들에 대한 불필요한 Everyone 권한 제거 하라고 되어있습니다.

| 파일 형식 | 액세스 제어 목록 |

| CGI (.exe, .dll, .cmd, .pl) | 모든 사람(X), 관리자/시스템(전체 제어) |

| 스크립트 파일(.asp) | 모든 사람(X), 관리자/시스템(전체 제어) |

홈디렉토리에 이 파일들이 있다면 좀 더 유심히 봐주셔야 합니다.

5. 결과

조치 완료입니다!

윈도우서버를 마스터하는 그날까지

화이팅!

'취약점 진단 > WINDOWS 취약점 진단' 카테고리의 다른 글

| 윈도우 서버 W-22 IIS Exec 명령어 쉘 호출 진단 (0) | 2024.07.30 |

|---|---|

| 윈도우 서버 W-21 IIS 미사용 스크립트 매핑 제거 (0) | 2024.07.30 |

| 윈도우 서버 W-19 IIS 가상 디렉토리 삭제 (0) | 2024.07.30 |

| 윈도우 서버 W-18 IIS DB 연결 취약점 점검 (0) | 2024.07.29 |

| 윈도우 서버 W-17 IIS 파일 업로드 및 다운로드 제한 (0) | 2024.07.29 |