U-35 웹서비스 디렉토리 리스팅 제거

항목중요도 : 상

1. 취약점 개요

▶ 점검내용 : 디렉터리 검색 기능의 활성화 여부 점검

▶ 점검목적 : 외부에서 디렉터리 내의 모든 파일에 대한 접근 및 열람을 제한함을 목적으로 함

▶ 보안위협

· 디렉터리 검색 기능이 활성화 되어 있을 경우, 사용자에게 디렉터리내 파일이 표시되어 WEB 서버 구조 노출뿐만 아니라 백업 파일이나 소스파일, 공개되어서는 안되는 파일 등이 노출 가능함

▶ 참고

-

2. 점검대상 및 판단 기준

▶ 대상 : SOLARIS, LINUX, AIX, HP-UX 등

▶ 판단기준

· 양호 : 디렉터리 검색 기능을 사용하지 않는 경우

· 취약 : 디렉터리 검색 기능을 사용하는 경우

▶ 조치방법 : 디렉터리 검색 기능 제거 (/[Apache_home]/conf/httpd.conf 파일에 설정된 모든 디렉터리의 Options 지시자에서 Indexes 옵션 제거)

3. LINUX 초기 설정값

※ 테스트한 LINUX의 버전은 VMWare에 구성한 Ubuntu 24.04.1 LTS 버전 입니다.

확인방법

1) Indexes 옵션 사용 여부 확인

$ vi /[Apache_home]/conf/httpd.conf

가이드북에는 해당위치로 나와있으나, 리눅스종류 마다 위치 및 파일이 다릅니다.

확인 한 후 진행해야합니다.

#httpd.conf 가 있는 파일의 위치를 찾아서 수정해야합니다.

위치 찾는법

$ sudo find / -name httpd.conf

# 가이드북 위치

$ vi /[Apache_home]/conf/httpd.conf

Options Indexes FollowSymLinks

# 우분투 24.04 위치

$ vi /etc/apache2/apache2.conf

Options Indexes FollowSymLinks

제 서버의 경우 위치가

/etc/apache2/apache2.conf 에 있습니다.

2) Options Indexes FollowSymLinks 설정이 되어있는지 확인합니다.

되어있다면 취약입니다.

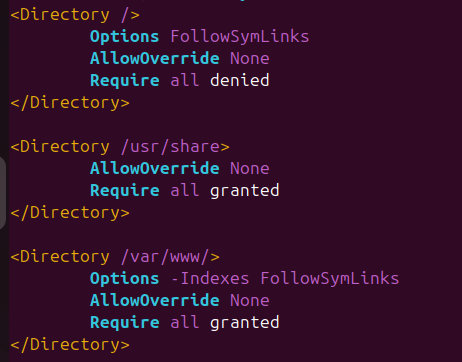

Options FollowSymLinks 가 두곳에 설정이 되어있습니다.

그중에 /var/www/ 에 설정된 내용이 디렉토리 리스팅이 제거되어있지 않습니다.

즉, 디렉터리 검색이 된다는 겁니다

취약입니다.

4. 조치

조치를 해보겠습니다.

1) Options Indexes FollowSymLinks 설정부분을 변경해주면 됩니다.

(수정전) Options Indexes FollowSymLinks

(수정후) Options FollowSymLinks

Options -Indexes FollowSymLinks(우분투는 이거로 설정하시면 에러가 납니다)

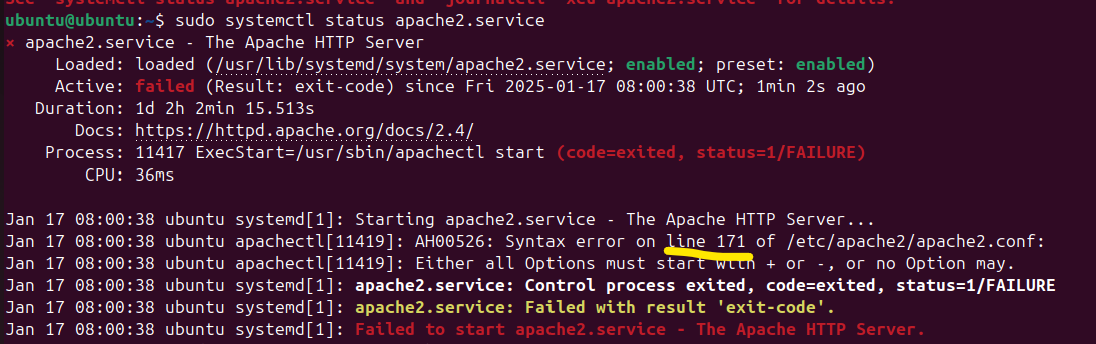

설정 후 상태를 봤더니 fail이 떴습니다.

line 171 에러가 났습니다.

이부분을 다시 수정했습니다.

$ sudo systemctl status apache2.service

이제 잘 작동이 됩니다.

5. 결과

Options FollowSymLinks 로 수정해주시면 양호입니다!

Linux를 마스터하는 그날까지

화이팅!

'취약점 진단 > UNIX 취약점 진단' 카테고리의 다른 글

| [UNIX] U-34 DNS Zone Transfer 설정 (0) | 2025.01.14 |

|---|---|

| [UNIX] U-33 DNS 보안 버전 패치 (0) | 2025.01.14 |

| [UNIX] U-32 일반사용자의 Sendmail 실행 방지 (0) | 2025.01.13 |

| [UNIX] U-31 스팸 메일 릴레이 제한 (0) | 2025.01.13 |

| [UNIX] U-30 Sendmail 버전 점검 (0) | 2025.01.13 |