U-31 스팸 메일 릴레이 제한

항목중요도 : 상

1. 취약점 개요

▶ 점검내용 : SMTP 서버의 릴레이 기능 제한 여부 점검

▶ 점검목적 : 스팸 메일 서버로의 악용방지 및 서버 과부하의 방지를 위함

▶ 보안위협

· SMTP 서버의 릴레이 기능을 제한하지 않는 경우, 악의적인 사용목적을 가진 사용자들이 스팸메일 서버로 사용하거나 Dos공격의 대상이 될 수 있음

▶ 참고

※ SMTP(Simple Mail Transfer Protocol) 서버: 인터넷상에서 전자우편(E-mail)을 전송할 때 이용하게 되는 표준 통신 규약을 SMTP라고 하며, SMTP에 의해 전자 메일을 발신하는 서버(server)를 SMTP 서버라고 함

2. 점검대상 및 판단 기준

▶ 대상 : SOLARIS, LINUX, AIX, HP-UX 등

▶ 판단기준

· 양호 : SMTP 서비스를 사용하지 않거나 릴레이 제한이 설정되어 있는 경우

· 취약 : SMTP 서비스를 사용하며 릴레이 제한이 설정되어 있지 않은 경우

▶ 조치방법 :

Sendmail 서비스를 사용하지 않을 경우 서비스 중지

사용할 경우 릴레이 방지 설정 또는, 릴레이 대상 접근 제어

3. LINUX 초기 설정값

※ 테스트한 LINUX의 버전은 VMWare에 구성한 Ubuntu 24.04.1 LTS 버전 입니다.

확인방법

#sendmail 설치 여부 확인

$ ps -ef | grep sendmail

# 릴레이 제한 설정 여부 확인

$ cat /etc/mail/sendmail.cf | grep "R$\*" | grep "Relaying denied"

sendmail은 설치되어있으며 현재 릴레이제한이 되어있습니다.

기본값으로 릴레이 제한이 되어있는 것을 확인 할 수 있습니다.

양호입니다.

4. 조치

조치가 필요하시다면 아래와 같이 조치를 해주시면됩니다.

1) 주석 제거

$ sudo vi /etc/mail/sendmail.cf

# 앞부분 주석을 제거해주시면 됩니다.

#(수정 전)

#R$* $#error $@ 5.7.1 $: "550 Relaying denied"

#(수정 후)

R$* $#error $@ 5.7.1 $: "550 Relaying denied"

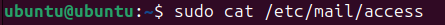

2) 특정 IP, domain, Email Address 및 네트워크에 대한 sendmail 접근 제한 확인

$ sudo vi /etc/mail/access

# 아래 문구 수정 또는 추가

localhost.localdomain RELAY

localhost RELAY

127.0.0.1 RELAY

spam.com REJECT

3) 수정을 했거나 생성했을 경우 DB 파일 생성

$ makemap hash /etc/mail/access.db < /etc/mail/access

5. 결과

사용으로 변경하셨다면 양호입니다!

sudo vi /etc/mail/access로 들어가서 아래 내용을 추가해줬습니다.

Linux를 마스터하는 그날까지

화이팅!

'취약점 진단 > UNIX 취약점 진단' 카테고리의 다른 글

| [UNIX] U-33 DNS 보안 버전 패치 (0) | 2025.01.14 |

|---|---|

| [UNIX] U-32 일반사용자의 Sendmail 실행 방지 (0) | 2025.01.13 |

| [UNIX] U-30 Sendmail 버전 점검 (0) | 2025.01.13 |

| [UNIX] U-29 tftp, talk 서비스 비활성화 (0) | 2025.01.13 |

| [UNIX] U-28 NIS, NIS+ 점검 (0) | 2025.01.13 |