U-26 automountd 제거

항목중요도 : 상

1. 취약점 개요

▶ 점검내용 : automountd 서비스 데몬의 실행 여부 점검

▶ 점검목적 : 로컬 공격자가 automountd 데몬에 RPC(Remote Procedure Call)를 보낼 수 있는 취약점이 존재하기 때문에 해당 서비스가 실행중일 경우 서비스를 중지시키기 위함

▶ 보안위협

· 파일 시스템의 마운트 옵션을 변경하여 root 권한을 획득할 수 있으며, 로컬 공격자가 automountd 프로세스 권한으로 임의의 명령을 실행할 수 있음

▶ 참고

※ automountd: 클라이언트에서 자동으로 서버에 마운트를 시키고 일정 시간 사용하지 않으면 unmount 시켜 주는 기능을 말함

※ RPC(Remote Procedure Call): 별도의 원격 제어를 위한 코딩 없이 다른 주소 공간에서 함수나 프로시저를 실행할 수 있게 하는 프로세스 간 프로토콜

2. 점검대상 및 판단 기준

▶ 대상 : SOLARIS, Linux, AIX, HP-UX 등

▶ 판단기준

· 양호 : automountd 서비스가 비활성화 되어 있는 경우

· 취약 : automountd 서비스가 활성화 되어 있는 경우

▶ 조치방법 : automountd 서비스 비활성화

3. LINUX 초기 설정값

※ 테스트한 LINUX의 버전은 VMWare에 구성한 Ubuntu 24.04.1 LTS 버전 입니다.

확인방법

명령어

$ ps -ef | grep automount

$ ps -ef | grep autofs

위의 명령어로 확인합니다.

아래와 같이 뜬다면 양호입니다.

ubuntu@ubuntu~ $ ps -ef | grep automount

ubuntu 6042 4102 0 07:17 pts/2 00:00:00 grep --color=auto automount

ubuntu@ubuntu~ $ ps -ef | grep autofs

ubuntu 6072 4102 0 07:17 pts/2 00:00:00 grep --color=auto autofs

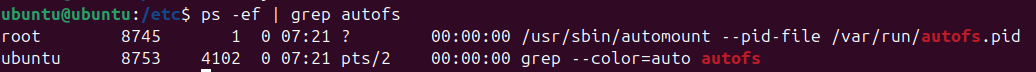

autofs를 설치 후 활성화 한뒤 테스트를 해봤습니다.

현재 autofs로 활성화 되어있는것이 보입니다.

실제로도 활성화 되어 있습니다.

취약입니다.

4. 조치

조치를 해보겠습니다.

1) automountd 서비스 데몬 중지

$ kill -9 [PID]

ubuntu@ubuntu:/etc$ ps -ef | grep autofs

root 8745 1 0 07:21 ? 00:00:00 /usr/sbin/automount --pid-file /var/run/autofs.pid

ubuntu 8787 4102 0 07:32 pts/2 00:00:00 grep --color=auto autofs

ubuntu@ubuntu:/etc$ sudo kill -9 8745

$ sudo systemctl stop autofs

ubuntu@ubuntu:/etc$ sudo systemctl stop autofs

2) 시동 스크립트 삭제 또는, 스크립트 이름 변경

1. 위치 확인

#ls -al /etc/rc.d/rc*.d/* | grep automount(or autofs)

2. 이름 변경

#mv /etc/rc.d/rc2.d/S28automountd /etc/rc.d/rc2.d/_S28automountd

(이름을 변경하는 이유는 추후 이 명령어가 필요할 경우 이름을 변경하여 다시 사용하고자 하는데 있습니다.)

5. 결과

결과값이 나오지 않는 다면 양호입니다.

autofs의 상태를 보면 fail로 뜨는 것을 확인 할 수 있습니다.

Linux를 마스터하는 그날까지

화이팅!

'취약점 진단 > UNIX 취약점 진단' 카테고리의 다른 글

| [UNIX] U-28 NIS, NIS+ 점검 (0) | 2025.01.13 |

|---|---|

| [UNIX] U-27 RPC 서비스 확인 (0) | 2025.01.10 |

| [UNIX] U-25 NFS 접근 통제 (0) | 2025.01.10 |

| [UNIX] U-24 NFS 서비스 비활성화 (0) | 2025.01.10 |

| [UNIX] U-23 DoS 공격에 취약한 서비스 비활성화 (0) | 2025.01.10 |