U-23 DoS 공격에 취약한 서비스 비활성화

항목중요도 : 상

1. 취약점 개요

▶ 점검내용 : 사용하지 않는 Dos 공격에 취약한 서비스의 실행 여부 점검

▶ 점검목적 : 시스템 보안성을 높이기 위해 취약점이 많이 발표된 echo, discard, daytime, chargen, ntp, snmp 등 서비스를 중지함

▶ 보안위협

· 해당 서비스가 활성화되어 있는 경우 시스템 정보 유출 및 DoS(서비스 거부 공격)의 대상이 될 수 있음

▶ 참고

※ DoS(Denial of Service attack): 시스템을 악의적으로 공격해 해당 시스템의 자원을 부족하게 하여 원래 의도된 용도로 사용하지 못하게 하는 공격. 특정 서버에게 수많은 접속 시도를 만들어 다른 이용자가 정상적으로 서비스 이용을 하지 못하게 하거나, 서버의 TCP 연결을 바닥내는 등의 공격이 이 범위에 포함됨

2. 점검대상 및 판단 기준

▶ 대상 : SOLARIS, Linux, AIX, HP-UX 등

▶ 판단기준

· 양호 : 사용하지 않는 DoS 공격에 취약한 서비스가 비활성화 된 경우

· 취약 : 사용하지 않는 DoS 공격에 취약한 서비스가 활성화 된 경우

▶ 조치방법 : echo, discard, daytime, charge, ntp, dns, snmp 등 서비스 비활성화 설정

3. LINUX 초기 설정값

※ 테스트한 LINUX의 버전은 VMWare에 구성한 Ubuntu 24.04.1 LTS 버전 입니다.

확인방법

1) 파일이 비활성화 되어있는지 확인합니다.

설치 여부에 대한 문제가 아니라 현재 활성화가 되어있는지 여부가 취약점 유무를 판단합니다.

아래 명령어는 현재 활성화 여부만 보여집니다.

$ ps -ef | grep -E 'echo|discard|daytime|chargen'

결과값은 아래와 같습니다.

방금 명령어를 입력하면 아래와 같이 출력됩니다.

현재는 활성화 되어있는 명령어는 없습니다.

ubuntu@ubuntu:/etc/xinetd.d$ ps -ef | grep -E 'echo|discard|daytime|chargen'

ubuntu 4888 4102 0 05:44 pts/2 00:00:00 grep --color=auto -E echo|discard|daytime|chargen

양호입니다.

하지만 저는 xinetd.d 패키지를 설치했습니다.

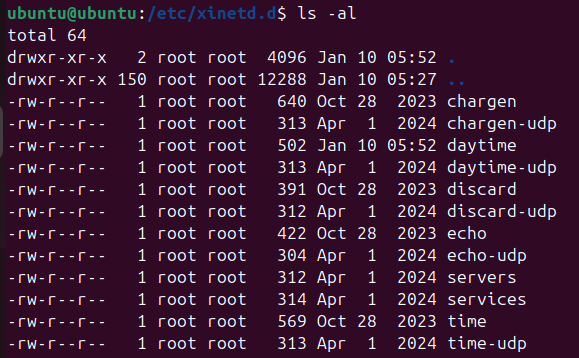

설치하면 기본적으로 아래와 같은 파일들이 설치됩니다.

“/etc/xinetd.d/” 디렉터리 내 echo, discard, daytime, chargen 파일에 들어가서 Disable = yes 설정 이 되어있는지 한번 더 확인해야합니다. yes일 경우 양호입니다. (Defult 값은 yes 입니다.)

/etc/xinetd.d/daytime 파일에 들어가서 확인했습니다

Disable = no로 되어있는 것을 확인했습니다.

결론은 취약입니다!

4. 조치

조치를 해보겠습니다.

1) vi /etc/xinetd.d/daytime

2) Disable = yes로 변경

ubuntu@ubuntu:~$ sudo vi /etc/xinetd.d/daytime

5. 결과

이렇게 변경하셨다면 양호입니다.

Linux를 마스터하는 그날까지

화이팅!

'취약점 진단 > UNIX 취약점 진단' 카테고리의 다른 글

| [UNIX] U-25 NFS 접근 통제 (0) | 2025.01.10 |

|---|---|

| [UNIX] U-24 NFS 서비스 비활성화 (0) | 2025.01.10 |

| [UNIX] U-22 crond 파일 소유자 및 권한 설정 (0) | 2025.01.10 |

| [UNIX] U-21 r 계열 서비스 비활성화 (0) | 2024.12.23 |

| [UNIX] U-20 Anonymous FTP 비활성화 (0) | 2024.12.23 |