U-21 r 계열 서비스 비활성화

항목중요도 : 상

1. 취약점 개요

▶ 점검내용 : r-command 서비스 비활성화 여부 점검

▶ 점검목적 : r-command 사용을 통한 원격 접속은 NET Backup 또는 클러스터링 등 용도로 사용되기도 하나, 인증 없이 관리자 원격접속이 가능하여 이에 대한 보안위협을 방지하고자 함

▶ 보안위협

· rsh, rlogin, rexec 등의 r command를 이용하여 원격에서 인증절차 없이 터미널 접속, 쉘 명령어를 실행이 가능함

▶ 참고

※ r-command: 인증 없이 관리자의 원격접속을 가능하게 하는 명령어들로 rsh(remsh), rlogin, rexec, rsync 등이 있음

2. 점검대상 및 판단 기준

▶ 대상 : SOLARIS, Linux, AIX, HP-UX 등

▶ 판단기준

· 양호 : 불필요한 r 계열 서비스가 비활성화 되어 있는 경우

· 취약 : 불필요한 r 계열 서비스가 활성화 되어 있는 경우

▶ 조치방법 : NET Backup등 특별한 용도로 사용하지 않는다면 아래의 서비스 중지

| shell(514) | login(513) | exec(512) |

3. LINUX 초기 설정값

※ 테스트한 LINUX의 버전은 VMWare에 구성한 Ubuntu 24.04.1 LTS 버전 입니다.

확인방법

rsh, rlogin, rexec (shell, login, exec) 서비스 구동 확인

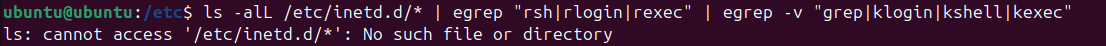

$ ls -alL /etc/xinetd.d/* | egrep "rsh|rlogin|rexec" | egrep -v "grep|klogin|kshell|kexec"

$ ls -alL /etc/inetd.d/* | egrep "rsh|rlogin|rexec" | egrep -v "grep|klogin|kshell|kexec"

현재 이런 파일이 없다고 나옵니다.

혹시 몰라 파일 위치에 들어가서 확인했으나 없습니다.

양호입니다!

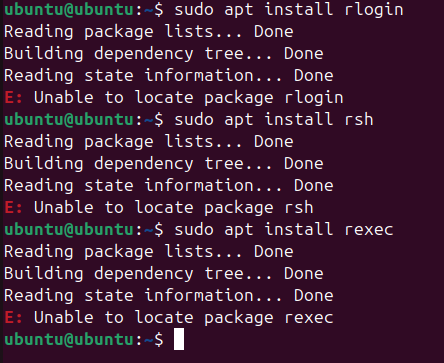

이파일을 설치하고 진행해보려고 했으나, 설치가 되지 않았습니다.

아마도 최신버전의 Ubuntu에서는 해당 기능을 더이상 기본패키지에 포함되어 있지 않는 것같습니다.

저는 양호입니다.

4. 조치

혹시 조치가 필요하시다면 가이드북에 나와있는 방법을 소개해드리겠습니다.

1) vi 편집기를 이용하여 “/etc/xinetd.d/” 디렉터리 내 rlogin, rsh, rexec 파일 열기

2) 아래와 같이 설정 (Disable = yes 설정)

# 각 파일에 들어가서 설정 확인하기

# /etc/xinetd.d/rlogin 파일

# /etc/xinetd.d/rsh 파일

# /etc/xinetd.d/rexec 파일

service rlogin

{

socket_type = stream

wait = no

user = nobody

log_on_success += USERID

log_on_failure += USERID

server = /usr/sdin/in.fingerd

disable = yes

}

# disable = yes 이부분 확인

5. 결과

이렇게 변경을 하셨다면 양호입니다!

Linux를 마스터하는 그날까지

화이팅!

'취약점 진단 > UNIX 취약점 진단' 카테고리의 다른 글

| [UNIX] U-23 DoS 공격에 취약한 서비스 비활성화 (0) | 2025.01.10 |

|---|---|

| [UNIX] U-22 crond 파일 소유자 및 권한 설정 (0) | 2025.01.10 |

| [UNIX] U-20 Anonymous FTP 비활성화 (0) | 2024.12.23 |

| [UNIX] CentOS9을 공부를 하던 중 문제가 생겼습니다... (0) | 2024.11.21 |

| [UNIX] U-19 Finger서비스 비활성화 (0) | 2024.10.27 |