윈도우 서버 W-64 HTTP/FTP/SMTP 배너 차단

항목중요도 : 하

1. 취약점 개요

▶ 점검내용 : HTTP/FTP/SMTP 서비스 배너 차단 적용 여부 점검

▶ 점검목적 : HTTP/FTP/SMTP 서비스 접속 배너를 통한 불필요한 정보 노출을 방지하기 위함

▶ 보안위협

· 서비스 접속 배너가 차단되지 않은 경우 임의의 사용자가 HTTP, FTP, SMTP 접속 시도 시 노출되는 접속 배너 정보를 수집하여 악의적인 공격에 이용할 수 있음

▶ 참고

-

2. 점검대상 및 판단 기준

▶ 대상 : Windows NT, 2000, 2003, 2008, 2012, 2016, 2019

▶ 판단기준

· 양호 : HTTP, FTP, SMTP 접속 시 배너 정보가 보이지 않는 경우

· 취약 : HTTP, FTP, SMTP 접속 시 배너 정보가 보여지는 경우

▶ 조치방법 : 사용하지 않는 경우 IIS 서비스 중지/사용 안 함, 사용 시 속성 값 수정

3. 윈도우서버 초기 설정값

※ 테스트한 윈도우 서버의 버전은 windows server 2022 입니다.

가이드 조치방법에 HTTP, FTP, SMTP 이렇게 3가지로 나뉘어져 있습니다.

1.HTTP

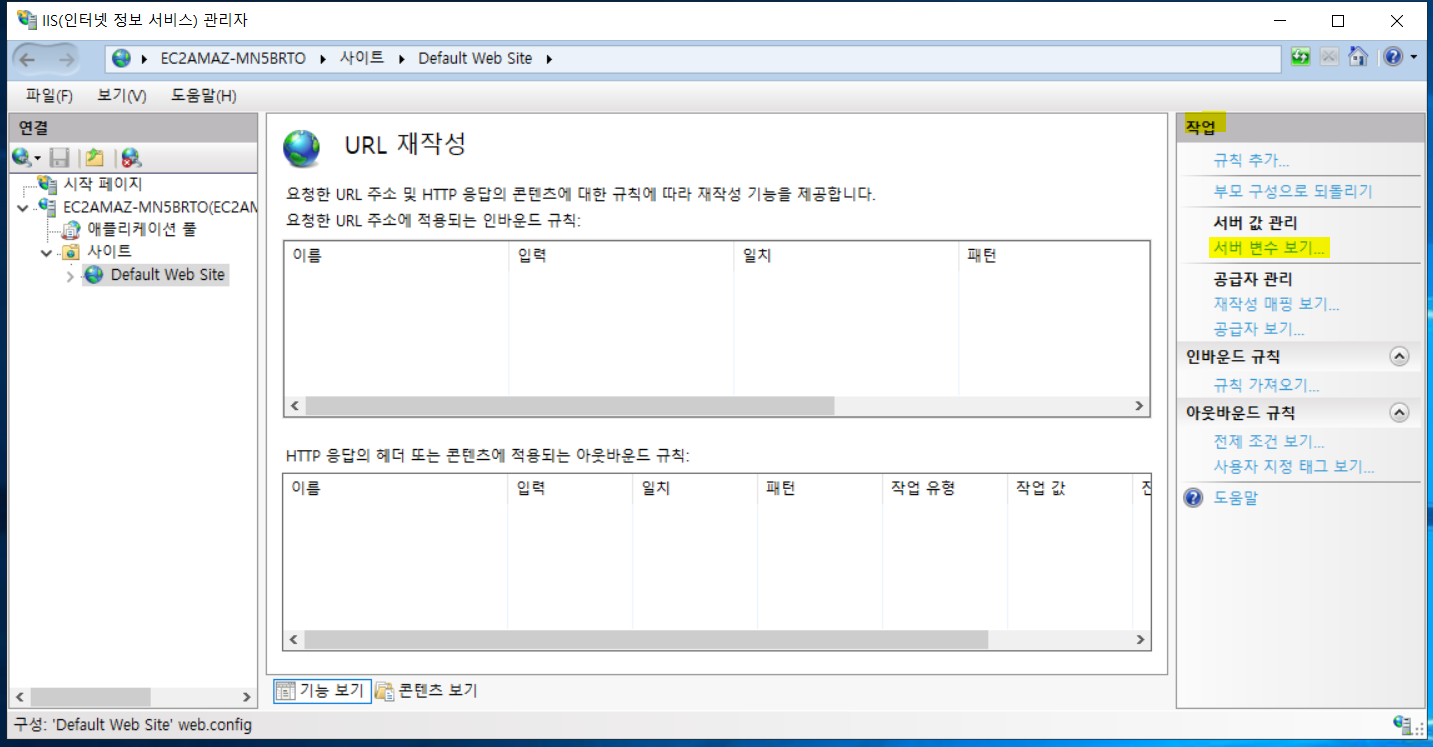

1-1. Server 헤더 제거 -> URL 재작성 항목 미설치 되어있음

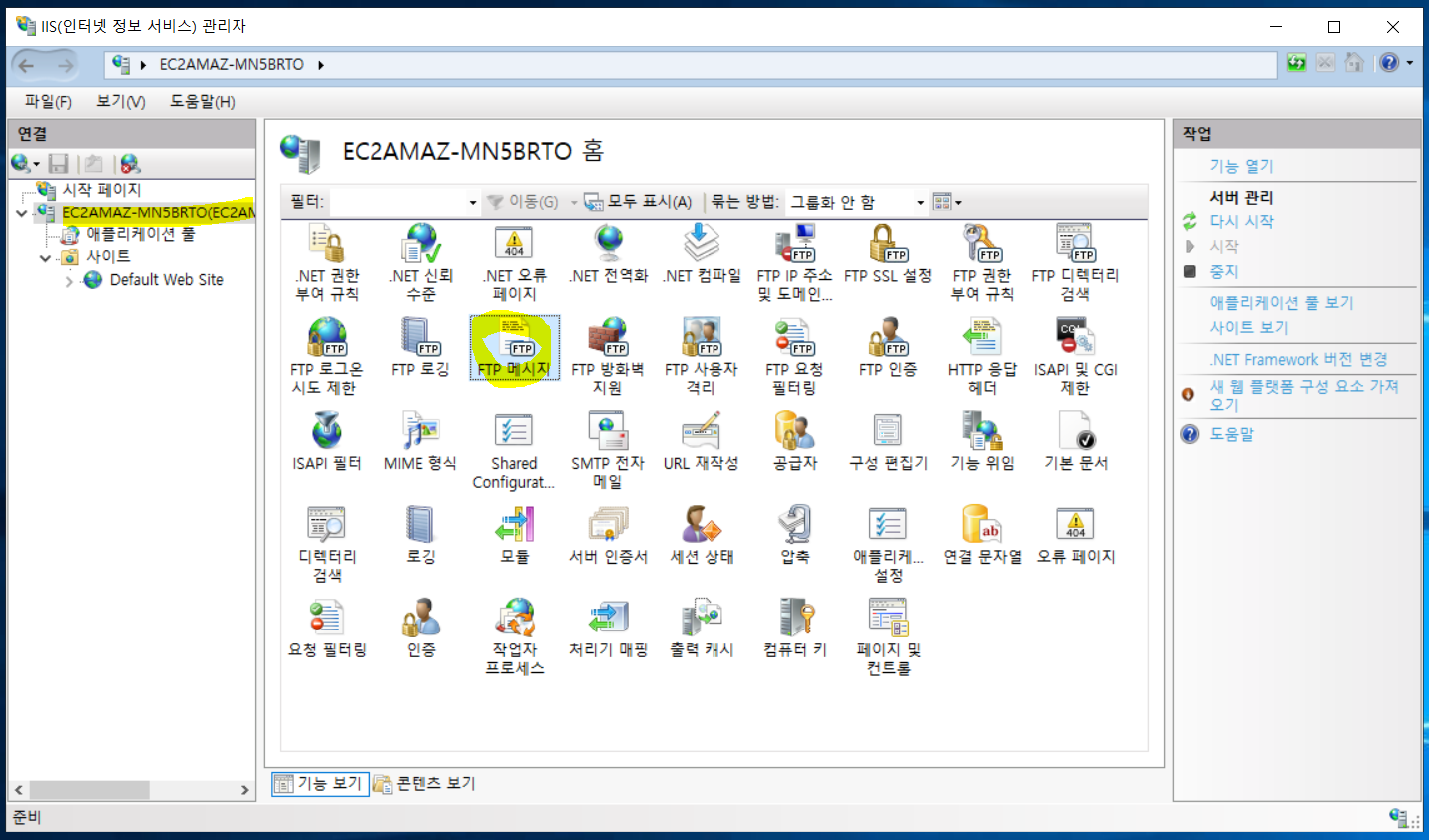

1) 제어판> 관리도구> IIS(인터넷 정보 서비스) 관리자> 해당 웹 사이트> [URL 재작성]

-> URL 재작성 없음

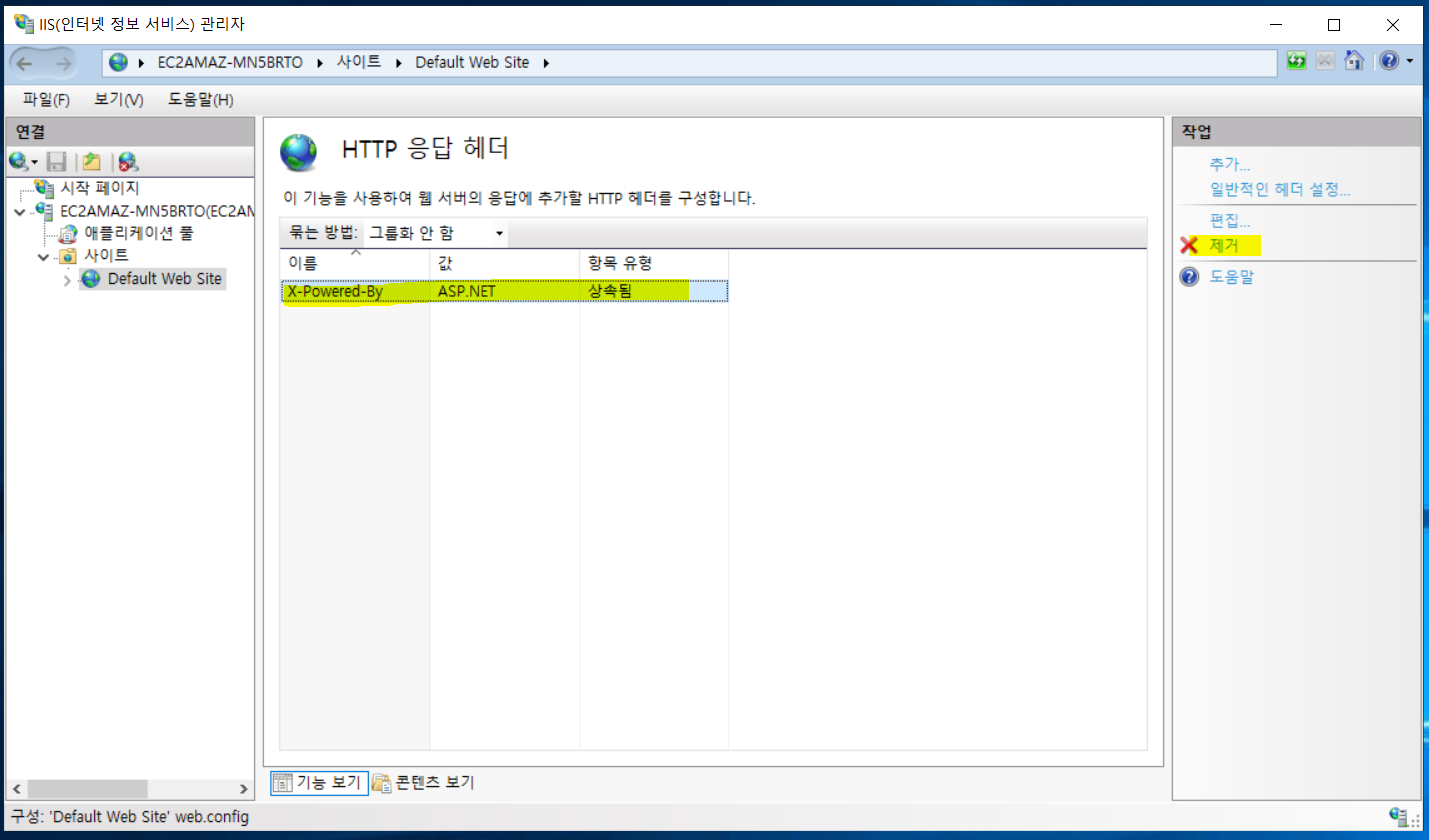

1-2. X-Powered-By 헤더 제거 -> HTTP 응답 헤더 항목있음 -> 제거 되어있지 않음

1) 제어판> 관리도구> IIS(인터넷 정보 서비스) 관리자> 해당 웹 사이트> [HTTP 응답 헤더] > X-Powered-By 헤더 제거여부 확인 -> X-Powered-By 헤더 제거 되어있지 않음

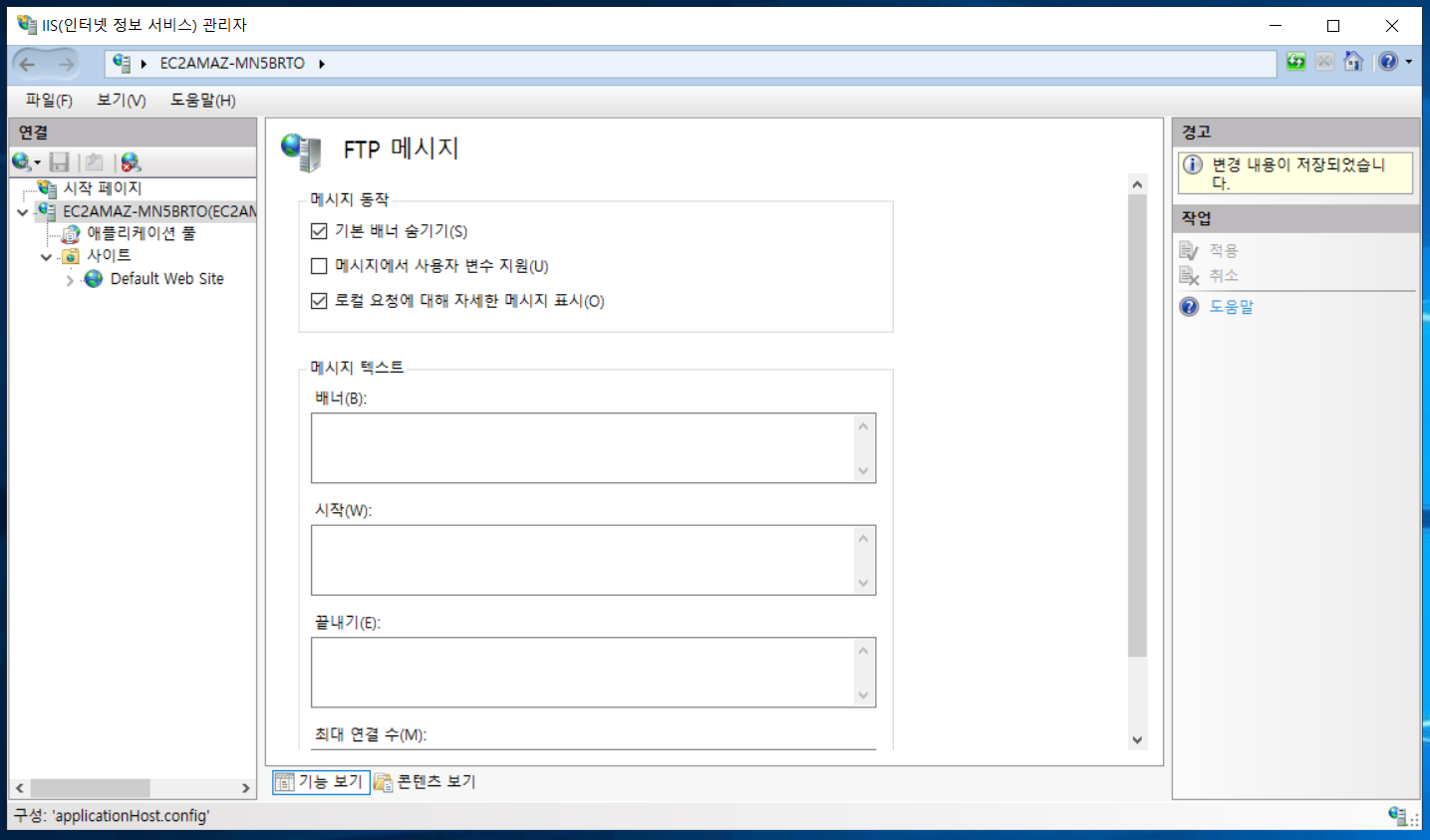

2. FTP -> FTP 메시지 항목있음-> 설정안되어있음

1) IIS(인터넷 정보 서비스) 관리자 > FTP 메시지> 기본 배너 숨기기 설정확인

-> 설정되어있지 않음

3. SMTP -> 사용안함

1) 시작> 실행> cmd> adsutil.vbs 파일이 있는 디렉터리로 이동

3가지를 확인해야하는데.... 마지막 3. SMTP는 IIS6 버전에만 해당되는 것같습니다.

4. 조치

조치를 해보겠습니다.

1-1. HTTP Server 헤더 제거

1) Microsoft 다운로드 센터에서 URL Rewrite 다운로드 후 설치

https://www.iis.net/downloads/microsoft/url-rewrite

저는 아래 노란색으로 칠해 놓은 것을 설치했습니다.

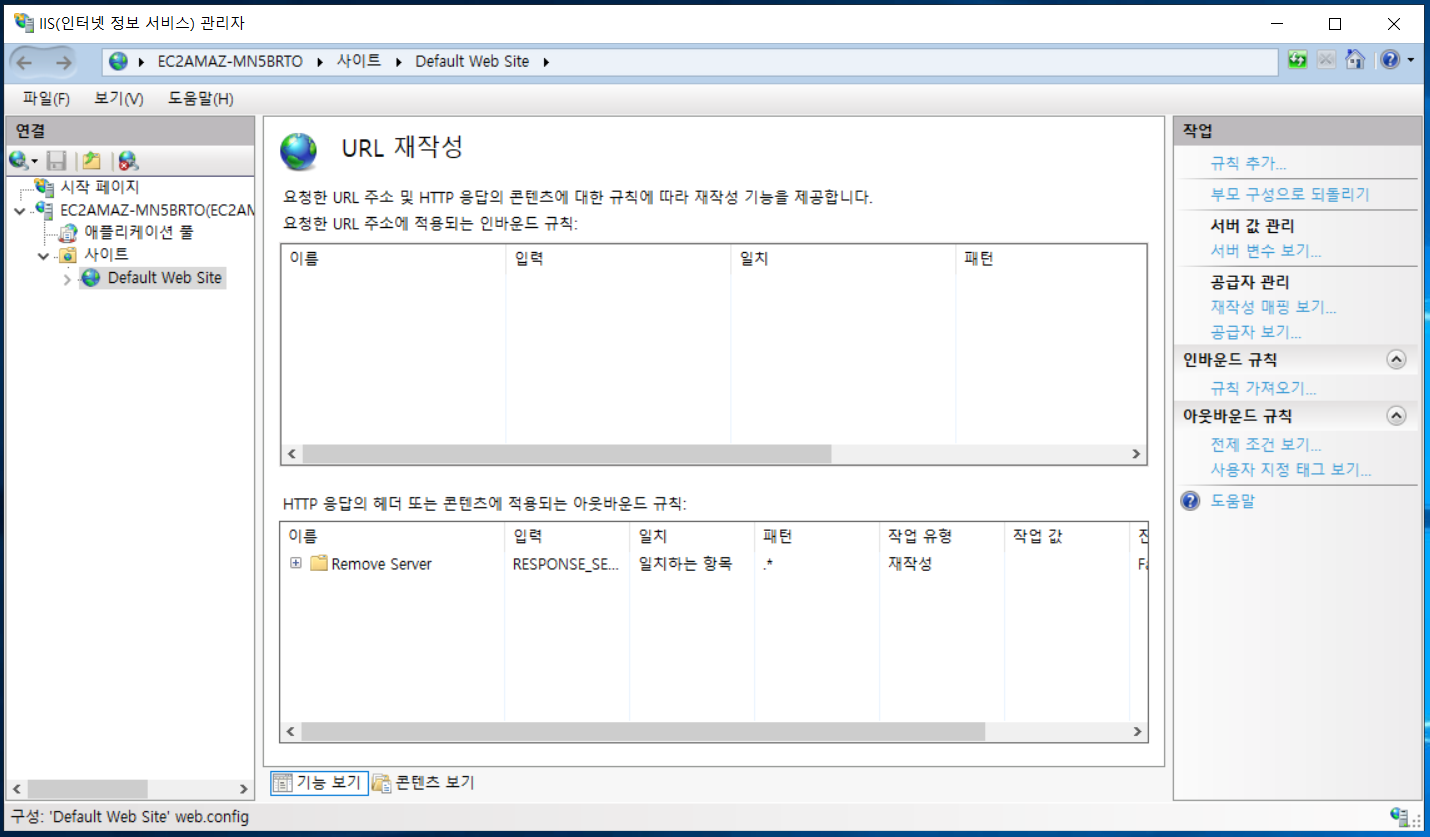

2) 제어판> 관리도구> IIS(인터넷 정보 서비스) 관리자> 해당 웹 사이트> [URL 재작성]

3) 작업 탭> [서버 값 관리 – 서버 변수 보기...]

4) 작업 탭> [추가...]> 서버 변수 추가

- 서버 변수 이름: RESPONSE_SERVER

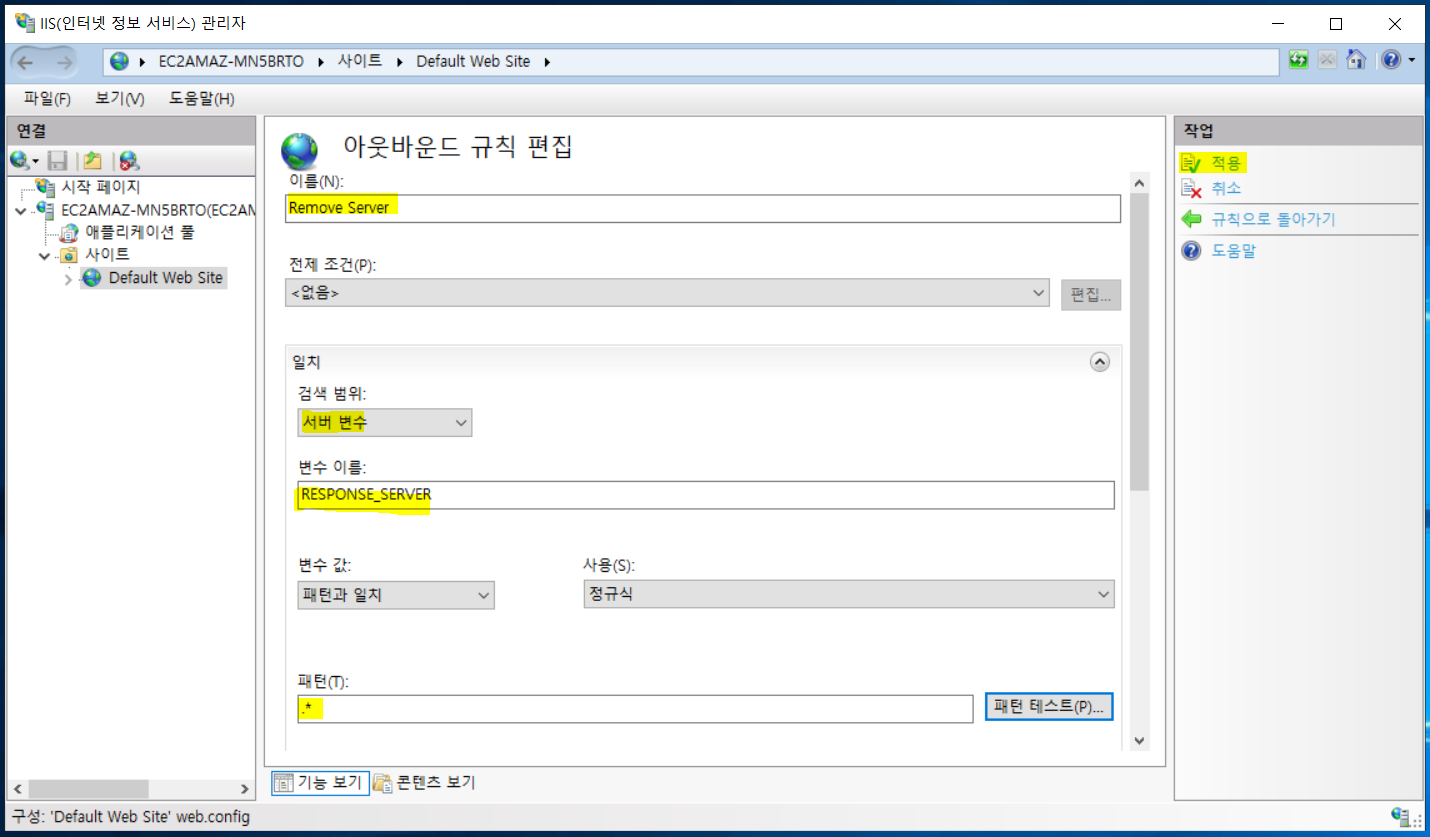

5) [URL 재작성]> 작업 탭> [규칙 추가...]> 아웃바운드 규칙> 빈 규칙

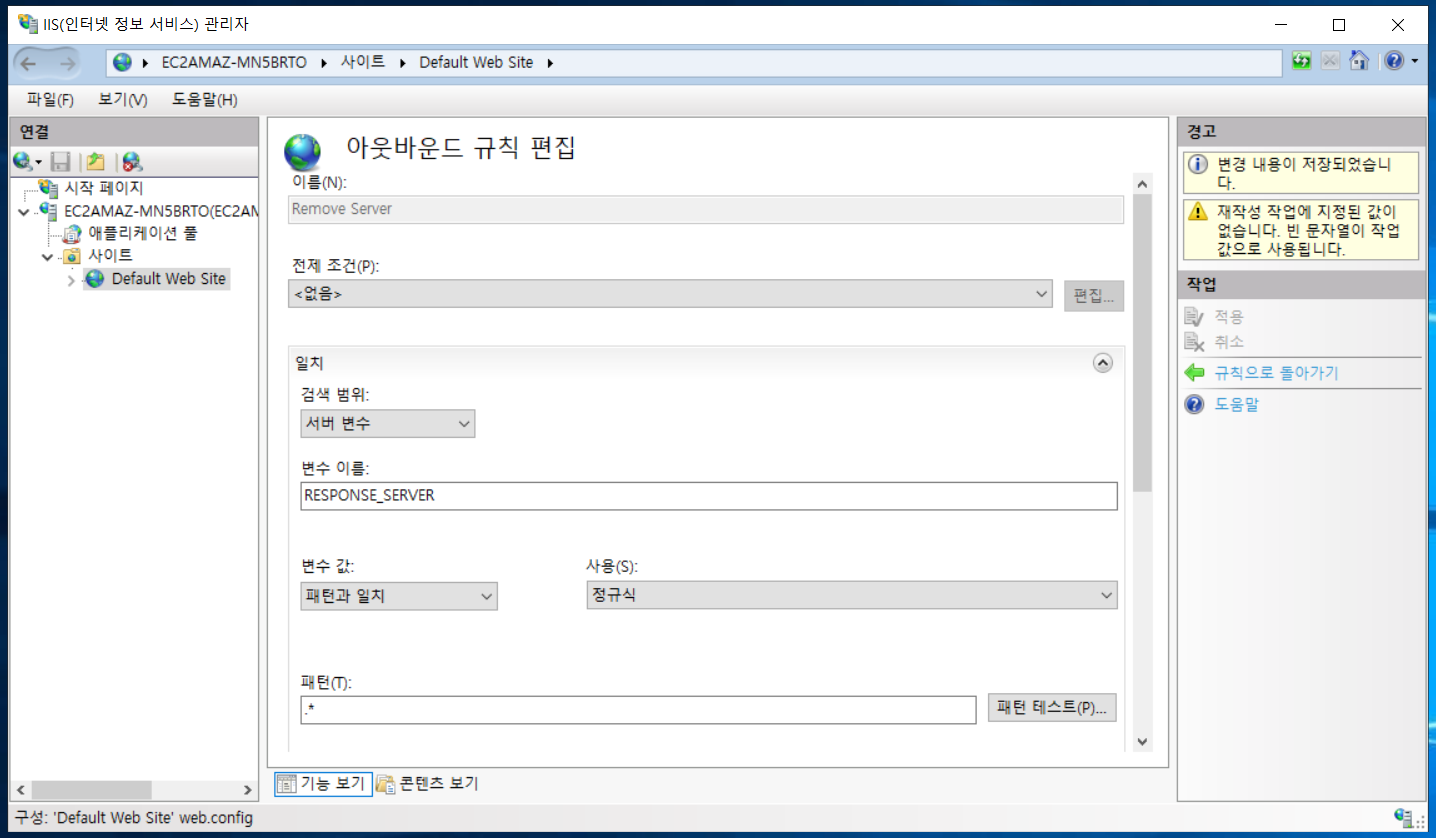

6) 이름, 검색 범위, 변수 이름, 패턴 설정> 적용

- 이름(N): Remove Server

- 검색 범위: 서버 변수

- 변수 이름: RESPONSE_SERVER

- 패턴(T): .*

1-2. HTTP X-Powered-By 헤더 제거

1) 제어판> 관리도구> IIS(인터넷 정보 서비스) 관리자> 해당 웹 사이트> [HTTP 응답 헤더]

2) [X-Powered-By] 설정 제거

2. FTP

1) IIS(인터넷 정보 서비스) 관리자 > FTP 메시지> 기본 배너 숨기기 설정

5. 결과

이렇게 조치해주면 양호입니다!

1-1. HTTP Server 헤더 제거

1-2. HTTP X-Powered-By 헤더 제거

2. FTP

윈도우서버를 마스터하는 그날까지

화이팅!

'취약점 진단 > WINDOWS 취약점 진단' 카테고리의 다른 글

| 윈도우 서버 W-66 불필요한 ODBC/OLE-DB 데이터 소스와 드라이브 제거 (0) | 2024.08.21 |

|---|---|

| 윈도우 서버 W-65 Telnet 보안 설정 (0) | 2024.08.21 |

| 윈도우 서버 W-63 DNS 서비스 구동 점검 (0) | 2024.08.20 |

| 윈도우 서버 W-62 SNMP Access control 설정 (0) | 2024.08.20 |

| 윈도우 서버 W-61 SNMP 서비스 커뮤니티스트링의 복잡성 설정 (0) | 2024.08.20 |