윈도우 서버 W-62 SNMP Access control 설정

항목중요도 : 중

1. 취약점 개요

▶ 점검내용 : SNMP 패킷 접근 제어 설정 여부 점검

▶ 점검목적 : SNMP 트래픽에 대한 접근 제어 설정을 하여 내부 네트워크로부터의 악의적인 공격을 차단하기 위함

▶ 보안위협

· SNMP Access control 설정을 적용하지 않아 인증되지 않은 내부 서버로부터의 SNMP 트래픽을 차단하지 않을 경우, 장치 구성 변경, 라우팅 테이블조작, 악의적인 TFTP 서버 구동 등의 SNMP 공격에 노출될 수 있음

▶ 참고

※ SNMP(v1, v2c)에서 클라이언트와 데몬간의 get_request(요청)와 get_response(응답) 과정은 암호화가 아닌 평문으로 전송되므로 스니핑(sniffing)이 가능함

※ SNMP v3의 경우 인증을 위해 암호화가 제공

2. 점검대상 및 판단 기준

▶ 대상 : Windows 2000, 2003, 2008, 2012, 2016, 2019

▶ 판단기준

· 양호 : 특정 호스트로부터 SNMP 패킷 받아들이기로 설정되어 있는 경우

· 취약 : 모든 호스트로부터 SNMP 패킷 받아들이기로 설정되어 있는 경우

▶ 조치방법 : 불필요 시 서비스 중지/사용 안 함, 사용 시 SNMP 패킷 수령 호스트 지정

3. 윈도우서버 초기 설정값

※ 테스트한 윈도우 서버의 버전은 windows server 2022 입니다.

확인방법

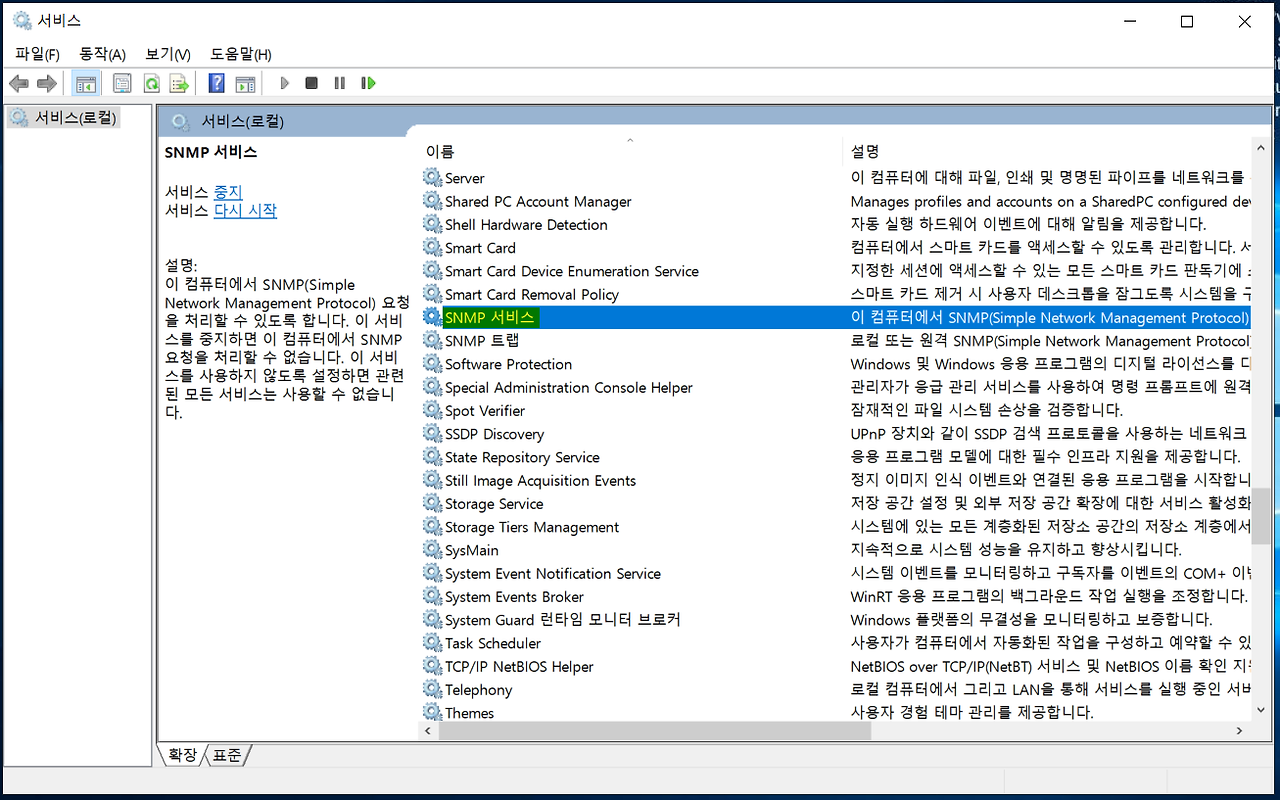

1) 시작> 실행> SERVICES.MSC> SNMP Service(또는, SNMP 서비스)> 속성(더블클릭 하면 뜹니다)

2) “인증 트랩 보내기” 및 “다음 호스트로부터 SNMP 패킷 받아들이기” 선택되어있는지 확인

양호입니다!

4. 조치

저는 별도로 조치할 사항이 없지만 조치 내용이 있다면 아래와 같이 해주시면 됩니다.

1) “인증 트랩 보내기” 및 “다음 호스트로부터 SNMP 패킷 받아들이기” 선택

2) SNMP 호스트 등록

(SNMP 호스트 등록은 보통 ip주소로 많이 입력하는데.. 저는 설정할 내용이 없어서 기존과 동일하게 localhost를 넣어두었습니다.)

5. 결과

이렇게 조치해주면 양호입니다!

윈도우서버를 마스터하는 그날까지

화이팅!

'취약점 진단 > WINDOWS 취약점 진단' 카테고리의 다른 글

| 윈도우 서버 W-64 HTTP/FTP/SMTP 배너 차단 (0) | 2024.08.21 |

|---|---|

| 윈도우 서버 W-63 DNS 서비스 구동 점검 (0) | 2024.08.20 |

| 윈도우 서버 W-61 SNMP 서비스 커뮤니티스트링의 복잡성 설정 (0) | 2024.08.20 |

| 윈도우 서버 W-60 SNMP 서비스 구동 점검 (0) | 2024.08.20 |

| 윈도우 서버 W-59 IIS 웹 서비스 정보 숨김 (2) | 2024.08.20 |