윈도우 서버 W-12 IIS CGI 실행 제한

항목중요도 : 상

1. 취약점 개요

▶ 점검내용 : IIS CGI 실행 제한 설정 여부 점검

▶ 점검목적 : CGI 스크립트를 정해진 디렉토리에서만 실행되도록 하여 악의적인 파일의 업로드 및 실행을 방지하기 위함

▶ 보안위협

· 게시판이나 자료실과 같이 업로드 되는 파일이 저장되는 디렉토리에 CGI 스크립트가 실행 가능한 경우 악의적인 파일을 업로드하고 이를 실행하여 시스템의 중요 정보가 노출될 수 있으며 침해사고의 경로로 이용될 수 있음.

▶ 참고

※ CGI(Common Gateway Interface): 사용자가 서버로 보낸 데이터를 서버에서 작동중인 데이터처리프로그램에 전달하고, 여기에서 처리된 데이터를 다시 서버로 되돌려 보내는 등의 일을 하는 프로그램

※ 일반적으로 기본 CGI 디렉토리(C:\inetpub\scripts)는 사용하지 않음

2. 점검대상 및 판단 기준

▶ 대상 : Windows 2000, 2003, 2008, 2012, 2016, 2019

▶ 판단기준

· 양호 : 해당 디렉토리 Everyone에 모든 권한, 수정 권한, 쓰기 권한이 부여되지 않은 경우

· 취약 : 해당 디렉토리 Everyone에 모든 권한, 수정 권한, 쓰기 권한이 부여되어 있는 경우

※ 조치 시 마스터 속성과 모든 사이트에 적용함

▶ 조치방법 : 사용하지 않는 경우 IIS 서비스 중지, 사용할 경우 Everyone에 모든 권한, 수정 권한, 쓰기 권한 제거 후 Administrators, System 그룹 추가(모든 권한)

3. 윈도우서버 초기 설정값

※ 테스트한 윈도우 서버의 버전은 windows server 2022 입니다.

확인방법

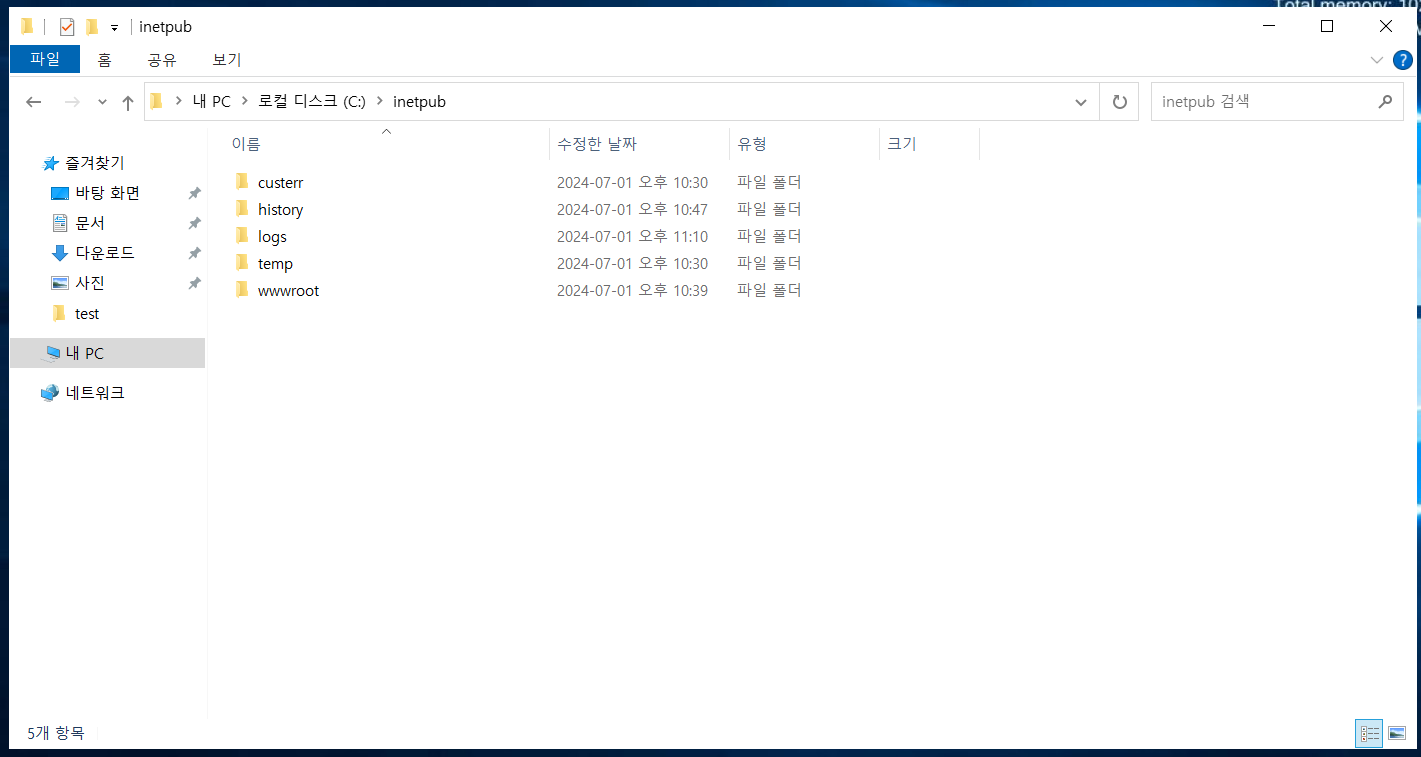

1) 탐색기> 해당 디렉토리> 속성> 보안 (기본 CGI 디렉토리 위치 C:\inetpub\scripts)

※ IIS 초기 구축시에는 scripts 폴더가 생성되지 않을 수 있음

아무래도 초기라서 scripts 파일이 생성되어있지 않은 것 같습니다.

4. 조치

현재 파일이 없다면 그냥 놔두시면됩니다.

하지만 파일이 있다면 조치를 해주어야합니다.

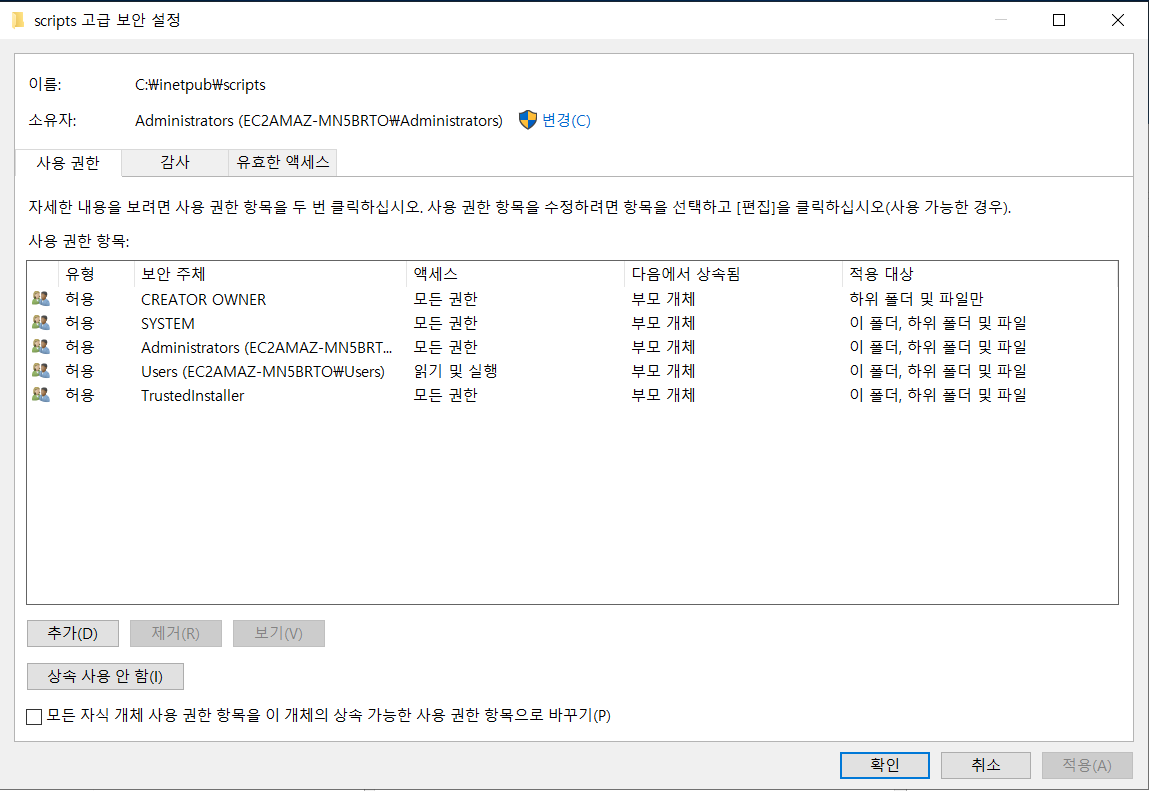

저는 scripts 파일을 만들어주었습니다.

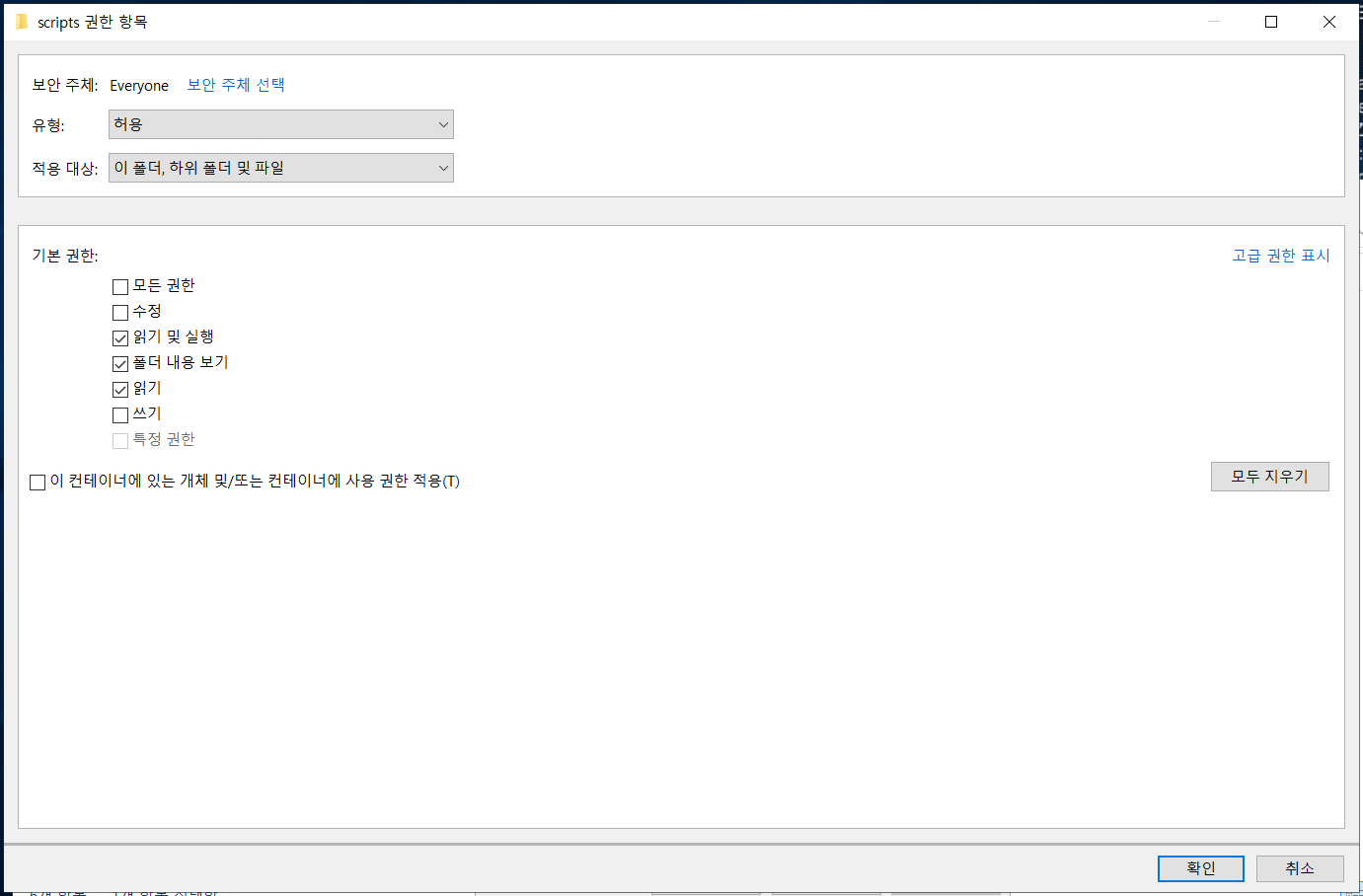

여기에 Everyone 의 모든 권한, 수정 권한, 쓰기 권한 제거를 해주면 됩니다.

현재는 everyone이 없습니다만 생성하여 권한을 주겠습니다.

everyone 권한에 모든권한, 수정, 쓰기 권한을 제거했습니다.

5. 결과

조치 완료입니다!

윈도우서버를 마스터하는 그날까지

화이팅!

'취약점 진단 > WINDOWS 취약점 진단' 카테고리의 다른 글

| 윈도우 서버 W-14 IIS 불필요한 파일 제거 (0) | 2024.07.29 |

|---|---|

| 윈도우 서버 W-13 IIS 상위 디렉토리 접근 금지 (0) | 2024.07.29 |

| 윈도우 서버 W-11 디렉토리 리스팅 제거 (0) | 2024.07.21 |

| 윈도우 서버 W-10 IIS 서비스 구동 점검 (0) | 2024.07.21 |

| 윈도우 서버 W-09 불필요한 서비스 제거 (0) | 2024.07.21 |