U-02 패스워드 복잡성 설정

항목중요도 : 상

1. 취약점 개요

▶ 점검내용 : 시스템 정책에 사용자 계정(root 및 일반계정 모두 해당) 패스워드 복잡성관련 설정이 되어 있는지 점검

▶ 점검목적 : 패스워드 복잡성 관련 정책이 설정되어 있는지 점검하여 비인가자의 공격(무작위 대입 공격, 사전 대입 공격 등)에 대비가 되어 있는지 확인하기 위함

▶ 보안위협

· 복잡성 설정이 되어있지 않은 패스워드는 사회공학적인 유추가 가능 할 수 있으며 암호화된 패스워드 해시값을 무작위 대입공격, 사전대입 공격 등으로 단시간에 패스워드 크렉이 가능함

▶ 참고

※ 패스워드 복잡성: 사용자 패스워드 설정 시 영문(대문자, 소문자), 숫자, 특수문자가 혼합된 일정 길이 이상으로 패스워드를 설정하는 방법

2. 점검대상 및 판단 기준

▶ 대상 : SOLARIS, LINUX, AIX, HP-UX 등

▶ 판단기준

· 양호 : 패스워드 최소길이 8자리 이상, 영문·숫자·특수문자 최소 입력 기능이 설정된 경우

· 취약 : 패스워드 최소길이 8자리 이상, 영문·숫자·특수문자 최소 입력 기능이 설정된 경우

▶ 조치방법 : 계정과 유사하지 않은 8자 이상의 영문, 숫자, 특수문자의 조합으로 암호 설정 및 패스워드 복잡성 옵션 설정

3. LINUX 초기 설정값

※ 테스트한 LINUX의 버전은 AWS로 구성된 CentOS 9 입니다.

확인방법

1) 패스워드 정책 설정 위치 확인

LINUX - RHEL5

#/etc/pam.d/system-auth

LINUX - RHEL7

#/etc/security/pwquality.conf

CentOS9의 패스워드 정책 설정 위치입니다.

LINUX - RHEL7과 동일합니다.

$ sudo cat /etc/security/pwquality.conf

현재 비밀번호 설정이 다 되어있지 않고.. 앞에 주석처리가 되어있습니다

취약입니다.

4. 조치

조치를 해보겠습니다.

1) 아래 설정에 맞춰 설정해주면됩니다.

retry=3 minlen=8 lcredit=-1 ucredit=-1 dcredit=-1 ocredit=-1

| 권장 값 | 기능 | 설명 |

| lcredit=-1 | 최소 소문자 요구 | 소문자 최소 1자 이상 요구 |

| ucredit=-1 | 최소 대문자 요구 | 최소 대문자 1자 이상 요구 |

| dcredit=-1 | 최소 숫자 요구 | 최소 숫자 1자 이상 요구 |

| ocredit=-1 | 최소 특수문자 요구 | 최소 특수문자 1자 이상 요구 |

| minlen=8 | 최소 패스워드 길이 설정 | 최소 8자리 이상 설정 |

| minclass=3 | 소문자,대문자,숫자,특수문자 중 문자조합 개수 | 최소 3개 이상 조합 |

2) 해당 위치에서 위의 주석부분을 제거해주면 됩니다.

$ sudo vi /etc/security/pwquality.conf

5. 결과

사용으로 변경하셨다면 양호입니다!

새로 만든 계정의 비밀번호를 변경해보겠습니다.

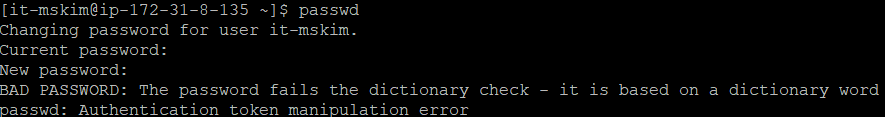

복잡성만족을 못했을 경우

복잡성을 만족했을 경우

설정이 잘 되었습니다.

Linux를 마스터하는 그날까지

화이팅!

'취약점 진단 > UNIX 취약점 진단' 카테고리의 다른 글

| [UNIX] U-46 패스워드 최소 길이 설정 (2) | 2024.09.26 |

|---|---|

| [UNIX] U-45 root 계정 su 제한 (1) | 2024.09.26 |

| [UNIX] U-44 root 이외의 UID가 ‘0’ 금지 (0) | 2024.09.26 |

| [UNIX] U-04 패스워드 파일 보호 (1) | 2024.09.25 |

| [UNIX] U-01 root 계정 원격접속 제한 (0) | 2024.09.20 |