윈도우 서버 W-53 로컬 로그온 허용

항목중요도 : 중

1. 취약점 개요

▶ 점검내용 : 불필요한 계정의 로컬 로그온을 허용 여부 점검

▶ 점검목적 : 불필요한 계정에 로컬 로그온이 허용된 경우를 찾아 비인가자의 불법적인 시스템 로컬 접근을 차단하고자 함

▶ 보안위협

· 불필요한 사용자에게 로컬 로그온이 허용된 경우 비인가자를 통한 권한 상승을 위한 악성 코드의 실행 우려가 있음

▶ 참고

※ “로컬로 로그온 허용” 권한은 시스템 콘솔에 로그인을 허용하는 권한으로 반드시 콘솔

접근이 필요한 사용자 계정에만 해당 권한을 부여하여야 함

※ IIS 서비스를 사용할 경우 이 권한에 IUSR_<ComputerName> 계정을 할당함

2. 점검대상 및 판단 기준

▶ 대상 : Windows NT, 2000, 2003, 2008, 2012, 2016, 2019

▶ 판단기준

· 양호 : 로컬 로그온 허용 정책에 Administrators, IUSR_ 만 존재하는 경우

· 취약 : 로컬 로그온 허용 정책에 Administrators, IUSR_ 외 다른 계정 및 그룹이 존재하는 경우

▶ 조치방법 : Administrators, IUSR_ 외 다른 계정 및 그룹의 로컬 로그온 제한

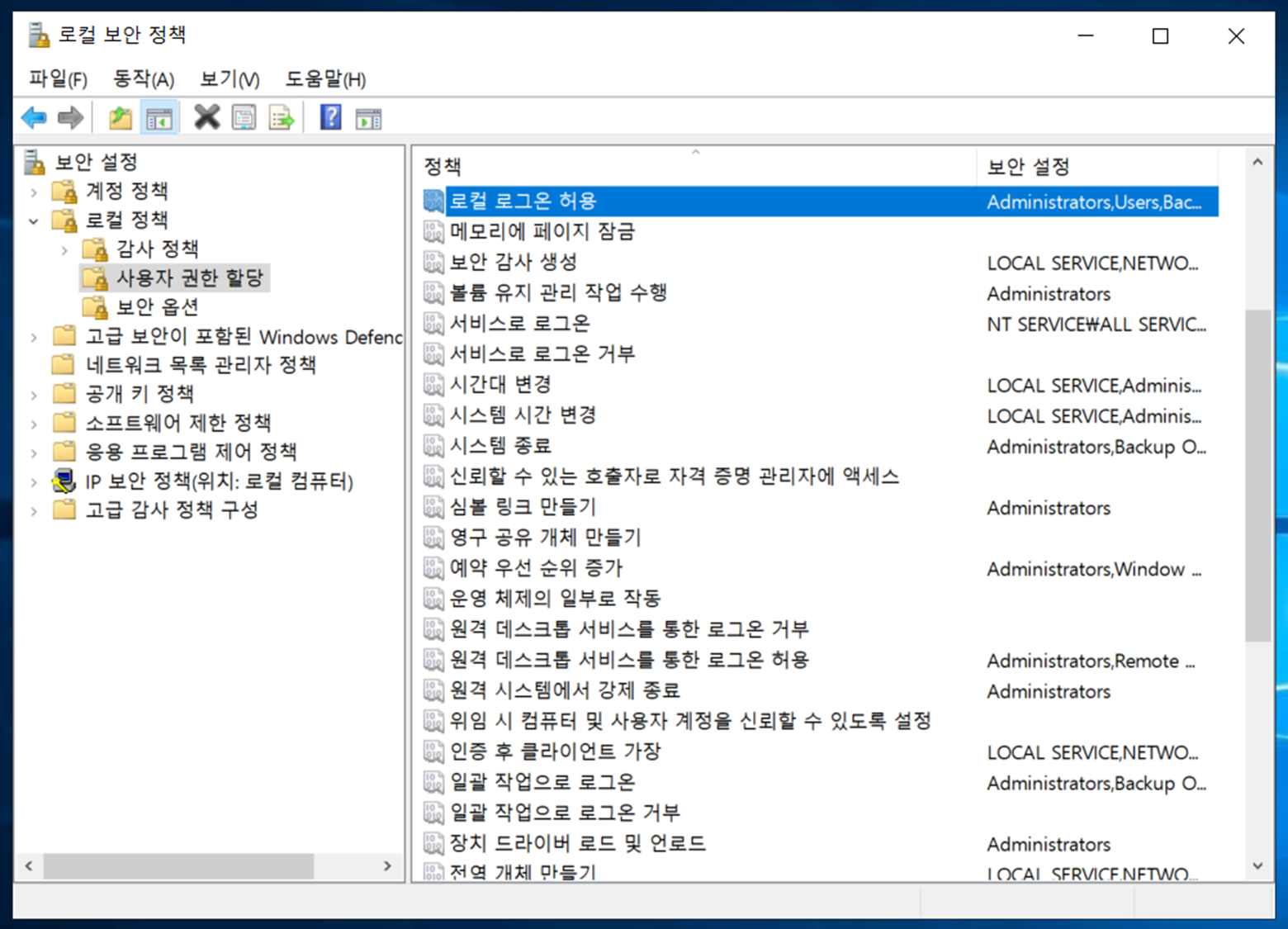

3. 윈도우서버 초기 설정값

확인방법

시작> 실행> SECPOL.MSC> 로컬 정책> 사용자 권한 할당

초기값으로

"로컬 로그온 허용" 을 확인해보면 administrators 그룹 이외에도 다른 무언가가 있는 걸로 확인 해볼 수 있습니다.

Administrators 이외에도

Backup Operators

Users

가 있는 것을 볼 수 있습니다. 취약입니다.

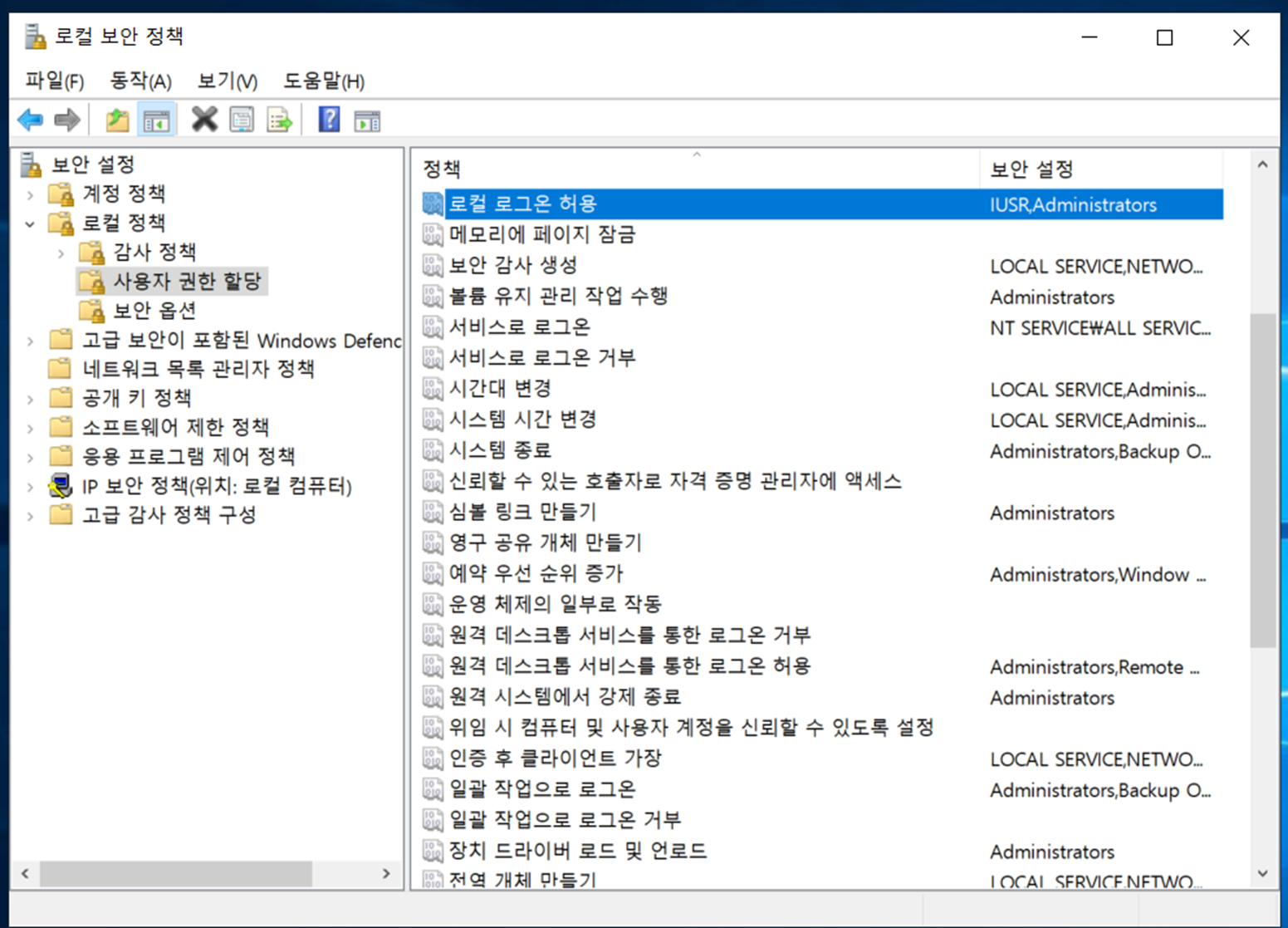

4. 조치

조치를 해보겠습니다.

현재 불필요한 그룹인 Backup Operators, Users 를 제거 해줍니다.

그리고 IUSR 계정을 추가해보겠습니다.

이 그룹은 IIS 사용자일 경우에만 인데 저는 IIS도 사용하여 테스트를 진행 할 예정이기 때문에 추가해보겠습니다.

사용자 또는 그룹 추가를 눌러줍니다 그러면 이렇게 아래와 같은 창이 뜹니다.

고급 버튼을 눌러줍니다.

지금 찾기를 눌러 IUSR를 검색해 줍니다

그럼 이렇게 나옵니다.

가이드에는 IUSR_[서버이름] 이되어야하는데 저는 그게 안뜹니다.

이유를 찾게되면 다시 업로드 해보겠습니다.

일단 IUSR 확인을 눌러 로컬로그온 허용 그룹을 만들어 줬습니다.

마지막으로 확인 버튼을 눌러줍니다.

5. 결과

로컬 로그온 허용 그룹이 IUSR, Administrators 로 되었습니다.

이상 조치완료입니다.

윈도우서버를 마스터하는 그날까지

화이팅!

'취약점 진단 > WINDOWS 취약점 진단' 카테고리의 다른 글

| 윈도우 서버 W-55 최근 암호 기억 (0) | 2024.07.10 |

|---|---|

| 윈도우 서버 W-54 익명 SID/이름 변환 허용 해제 (0) | 2024.07.10 |

| 윈도우 서버 W-52 마지막 사용자 이름 표시 안 함 (0) | 2024.07.09 |

| 윈도우 서버 W-51 패스워드 최소 사용 기간 (0) | 2024.07.09 |

| 윈도우 서버 W-50 패스워드 최대 사용 기간 (0) | 2024.07.02 |